Hoe gevaarlijk is de WannaCry ransomware voor Mac, iPhone en iPad?

Wereldwijd zijn computersystemen besmet geraakt met ransomeware. Systemen van ziekenhuizen werden uitgeschakeld en in Nederland konden gebruikers van parkeergarages niet meer betalen. Er lijken nog meer aanvallen aan te komen. Hoe zit het precies met ransomware en welk gevaar loopt je als gebruiker van een Mac, iPhone of iPad?

Update 20 mei 2017: Goed nieuws! Beveiligingsonderzoekers zeggen een oplossing te hebben gevonden om Wannacry onschadelijk te maken, zonder dat je losgeld hoeft te betalen.

Wat is ransomware?

Ransomware is software die bestanden op je computer gijzelt. Je computer (of bepaalde bestanden daarop) worden geblokkeerd en zijn alleen weer te gebruiken als je ‘losgeld’ betaalt. Soms is het mogelijk om de blokkade zelf op te heffen, zonder te betalen. Ransomware verspreidt zich meestal via malware, dat je binnenkrijgt via een e-mailtje, door op een link te klikken of door een geïnfecteerde website te bezoeken. Soms kun je worden besmet wanneer je nieuwe software installeert: je denkt dat je bijvoorbeeld de officiële app van HandBrake of Transmission installeert, maar je haalt een versie binnen waarmee is geknoeid. Na verloop van tijd wordt de ransomware actief, waarna je computer (of bestanden daarop) worden geblokkeerd. Dit gebeurt meestal door de bestanden te versleutelen. Pas als je betaalt krijg je de sleutel om de encryptie weer ongedaan te maken. Tenminste, zo werkt het in theorie. Want in de praktijk krijg je na het betalen lang niet altijd een sleutel.

Wat is WannaCry malware en hoe verspreidt het zich?

WannaCry werd afgelopen vrijdag actief en heeft al veel slachtoffers gemaakt. In totaal zijn al zo’n 200.000 systemen geïnfecteerd geraakt, waaronder QPark in Nederland. Op dit moment richt WannaCry zich alleen op Windows-computers waarop niet de nieuwste beveiligingsupdates zijn geïnstalleerd.

WannaCry maakt misbruik van een bekend lek in het Server Message Block (SMB)-protocol van Windows, dat wordt gebruikt om verbinding te leggen met andere Windows-apparaten binnen een netwerk. Dit is een al wat ouder protocol, dat nog op veel computers is ingeschakeld.

Door het versturen van een specifiek bericht naar een Microsoft Server Message Block 1.0-server kan een aanvaller de betreffende computer overnemen. Vervolgens worden de bestanden versleuteld en probeert de besmette computer ook andere machines in het netwerk aan te vallen. In organisaties waar bestanden worden uitgewisseld

De gebruikte exploit werd op 14 april openbaar gemaakt en een week later werden de eerste systemen aangevallen.

WannaCry maakt gebruik van een beveiligingslek in Microsoft Windows SMB Server, dat op 14 maart 2017 al gepatcht is. Je zult als Mac-gebruiker dan ook niet zo snel besmet raken. Maar je kunt wel te maken krijgen met systemen van bedrijven en andere organisaties, die opeens niet meer werken. De WannaCry malware staat ook bekend onder de namen Wana Decrypt0r, Wanna en WannaCryptor. Specifiek gaat het om Wanna Decrypt0r 2.0, een verbeterde versie van de WCry-ransomware die in maart voor het eerst opdook.

Voor een meer technische beschrijving van WanaCrypt0r kun je hier terecht.

Welke Windows-versies zijn kwetsbaar voor WannaCry?

Het beveiligingslek is aanwezig in alle ondersteunde Windows-versies, waaronder Windows Vista, Windows 7 en Windows 8. Voor deze versies was dus al in maart 2017 een beveiligingsupdate uitgebracht. Het probleem isI dat IT-afdelingen van organisaties dit niet altijd meteen installeren.

Ook is het lek aanwezig in Windows-versies die Microsoft niet meer officieel ondersteunt, zoals Windows XP en Windows Server 2003. Voor deze drie oudere Windows-versies heeft Microsoft inmiddels ook een update uitgebracht.

Om welke exploit gaat het?

De WannaCry-ransomware maakt gebruik van een exploit met de naam EternalBlue. Deze is door de Amerikaanse inlichtingendienst NSA ontwikkeld om systemen mee aan te vallen. Bij een inbraak is de EternalBlue-exploit gestolen, waarna criminelen ermee aan de haal gingen. Op 14 april werd de exploit openbaar gemaakt door een groepering die zich de Shadow Brokers noemt. Microsoft valt hierbij weinig te verwijten, omdat zij de exploit al een maand eerder hadden gepatcht. Beveiligingsonderzoekers waren al bang dat EternalBlue zou worden gebruikt voor ransomware. De aanval komt dus niet echt als een verrassing.

Hoeveel losgeld vraagt WannaCry?

De WannaCry ransomware vraagt 300 in bitcoin om je bestanden weer toegankelijk te maken. Na drie dagen wordt het gevraagde losgeld verhoogd naar 600 dollar en na een week zouden al je bestanden worden gewist. Tot nu toe zou er nog maar rond de 50.000 dollar zijn overgemaakt naar de bitcoinadressen die de criminelen gebruiken. Dat is relatief weinig als je bedenkt dat er zo’n 200.000 systemen in 150 landen besmet zijn geraakt. De werkelijke schade kan echter in de miljoenen lopen. Als organisaties hun systemen moeten uitschakelen en specialisten moeten inhuren om systemen weer in de lucht te krijgen kunnen de herstelkosten gemakkelijk oplopen tot enkele miljoenen euro’s.

Is WannaCry nog steeds gevaarlijk?

De versie van WannaCry die vorige week circuleerde bevatte een killswitch waarmee de kwaadaardige software kon worden uitgeschakeld. Deze versie probeert verbinding te maken met een .com-domein. Zodra dit lukt wordt de ransomware gestopt. Dit domein bleek niet te zijn geregistreerd. Een beveiligingsonderzoeker met bijnaam MalwareTech registreerde het domein en wist daarmee de aanval te stoppen. Dat is goed nieuws, maar inmiddels zijn wordt er ook al gesproken over een WannaCry-versie zonder killswitch, waardoor je als Windows-gebruiker nog steeds gevaar loopt. Ook kunnen andere criminelen geïnspireerd zijn geraakt door het succes van WannaCry, waarna ze andere varianten hebben gemaakt die ook gebruik maken van de EternalBlue-exploit.

Wat moet je doen als je bent besmet?

Als je besmet bent geraakt met de WannaCry-variant die afgelopen vrijdag verscheen, dan kun je een aantal dingen doen:

- Check of de tool ‘wanikiwi’ helpt om de bestanden weer toegankelijk te maken, zonder dat je losgeld hoeft te betalen. Check beveiligingsblogs en -websites om te ontdekken of er inmiddels andere tools zijn, maar gebruik ze alleen als ze van een respectabele partij afkomstig zijn.

- Zorg dat je geen andere computers kunt besmetten door de computer los te koppelen van de rest van het netwerk.

- Zorg dat het killswitch-domein bereikbaar is vanaf de besmette computer. Dit neutraliseert namelijk de aanval.

- Probeer met Windows Systeemherstel je computer terug te zetten naar een eerder moment, toen alles nog wel werkte.

- Zorg dat je op andere plekken backups van belangrijke bestanden hebt (bijvoorbeeld op een Mac) en zet deze terug.

Windows Systeemherstel activeer je via Geavanceerde systeeminstellingen > Geavanceerd > Systeembeveiliging.

Je zou ervoor kunnen kiezen om het losgeld te betalen, maar daar zijn de criminelen nou juist op uit. Beveiligingsexperts en de politie adviseren dan ook om niet te betalen. Vooral omdat je uit principe niet mee moet werken aan criminele praktijken, maar ook omdat je niet de garantie hebt dat de criminelen je bestanden daadwerkelijk weer zullen ontsleutelen. Heb je betaald, dan is het een gok of je geholpen wordt.

Wat kun je doen tegen WannaCry?

De beste bescherming voor Windows-gebruikers is om de nieuwste beveiligingsupdates te installeren. Het gaat hier concreet om beveiligingsupdate MS17-010, die op 14 maart 2017 beschikbaar kwam. Het grootste probleem is dan ook niet de onveiligheid van Windows, maar het niet dat organisaties weken- of maandenlang wachten met het installeren van belangrijke beveiligingsupdates.

Verder gelden de gebruikelijke voorzorgsmaatregelen: open geen bijlagen in verdachte e-mail en klik niet zomaar op linkjes op websites die je niet vertrouwt. Dat je ook als niet-naïeve gebruiker besmet kan raken blijkt wel uit de besmettingen door HandBrake en Transmission: bij deze twee populaire Mac-apps was er geknoeid met het downloadbestand op de officiële server van de ontwikkelaar. Nietsvermoedende gebruikers dachten dat ze de originele software downloadden, maar ze werden opgescheept met een versie waarmee was geknoeid. Je kunt je extra beschermen door alleen software te installeren uit de mac App Store.

Ransomware op de Mac

Op dit moment is WannaCry (nog) niet actief op de Mac, maar er wordt alweer gevreesd voor een nieuwe golf aanvallen. In het verleden is gebleken dat ook de Mac gevoelig is voor ransomware. Gelukkig is dit meestal maar op kleine schaal het geval. De Mac heeft een ingebouwde beveiliging tegen virussen en andere malware met de naam XProtect. Deze tool gebruikt een lijst van bekende malware en komt in actie als er verdachte software wordt gedetecteerd. Ook krijg je te zien om welke malware het gaat. macOS heeft met File Quarantine en GateKeeper twee oplossingen om te voorkomen dat ransomware en andere malware actief kan worden. Daarnaast zou je aanvullende antivirus-software kunnen installeren, met name tools die verdacht gedrag snel detecteren en minder afhankelijk zijn van een lijst met malwaredefinities.

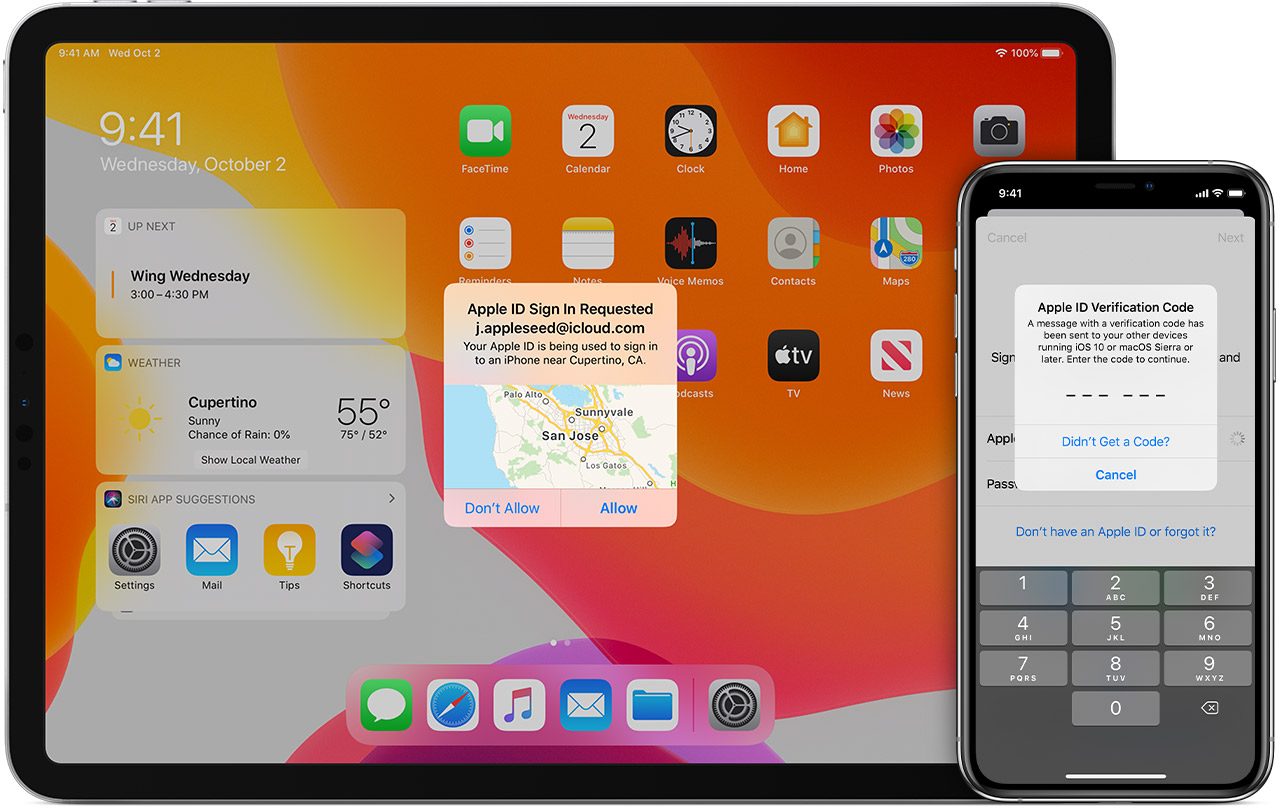

Ransomware op iPhone en iPad

Elke computer kan besmet raken met malware, ook de mini-computer die je op zak draagt. Het gesloten karakter van iOS werkt in dit geval echter in je voordeel: daardoor is het voor criminelen veel moeilijker om een aanval uit te voeren. Daar komt bij dat Apple regelmatig updates uitbrengt, die de meeste gebruikers snel installeren. Apple blijft ook oudere toestellen nog relatief lang ondersteunen en stelt updates meteen beschikbaar voor alle geschikte toestellen (in tegenstelling tot Android). Daardoor zou Android een interessanter platform kunnen zijn voor criminelen. Ook dat is in het voordeel van iOS-gebruikers, al is het niet ondenkbaar dat er ooit een grote ransomware-aanval komt die gericht is op iOS. Vorig jaar was er wel een ‘ransomware’-aanval via gehackte iCloud-accounts. Je kunt je hiertegen beschermen door tweefactorauthenticatie in te schakelen, zodat criminelen op afstand geen toegang kunnen krijgen tot je account.

Is dit de grootste aanval ooit?

Zelfs als je geen technologienieuws volgt zal WannaCry je niet zijn ontgaan: het nieuws over de ‘gigantische cyberaanval’ is overal te zien en te lezen. Of WannaCry echt de grootste aanval is, is op dit moment nog moeilijk te zeggen. Het ligt er ook aan hoe je het meet: als het om aantal besmette computers gaat, is Conficker (7 miljoen besmette computers) een stuk groter geweest. Eerdere ransomware-aanvallen wisten tot nu toe meer computers te besmetten, zoals Cryptowall (830.000) en CryptoLocker (234.000). De totale opbrengst van deze aanvallen is moeilijk in te schatten, net als de herstelkosten. Omdat de WannaCry-aanval nog niet voorbij is, kan het aantal getroffen computers nog groter worden.

- 2017 - 20 mei: Informatie over wanakiwi-tool toegevoegd.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- De Europese verpakking van iPhones en iPads heeft vanaf vandaag iets extra's (20-06)

- Nederlandse kabinet stelt richtlijnen op voor smartphone- en social mediagebruik kinderen: dit staat erin (17-06)

- Xcode 26 krijgt ondersteuning voor AI-modellen: zo wordt ontwikkelen eenvoudiger (11-06)

- Jony Ive slaat handen ineen met OpenAI: komt er een nieuwe iPhone-concurrent aan? (22-05)

- Meta, Spotify en Match vormen eenheid tegen Apple en Google: dit willen ze bereiken (01-05)

Ik mis nog een ander belangrijk voorzorgsmaatregel: zorg voor (off-line) backups!

Je systeem patchen en geen vreemde websites en/of bijlagen openen helpt natuurlijk ook, maar als het dan toch fout gaat dan zit je.

Met een backup formatteer je je besmette computer en plaats je je backup weer terug.

Als ik het goed begrijp is de ransomware alleen schadelijk voor je IOS device als er een PC of Mac in de keten zit, waar dan cloud of backup bestanden besmet worden via die PC of MAc.

Zolang je mail opent en leest op de IOS device kan er niets gebeuren !

Hoe kan je weer ontgrendelen als je dit ding hebt op je windows pc iemand enig idee??

Harde schijf er uit halen en als slave formatteren op een tweede computer?

Data ben je sowieso kwijt.

De beste remedie is zoals Jeroen_O al schreef: maak wekelijks een backup op een externe disk. Net als in Mac OS kun je dit in Windows 10 helemaal automatisch laten plaatsvinden…

Ik snap echt niet dat MS daar nog tijd in stopt. XP, kom op zeg, server 2003. Het is 2017 zeg…

(Red.) Deze reactie is door een moderator verwijderd omdat deze niet aan onze reactierichtlijnen voldoet. Antwoorden op deze reactie zijn mogelijk ook verwijderd.

@Redbul: Ik heb met een hirens 15.2 versie de win pc op kunnen starten. Daar zit een Windows xp en 7 op waar je deze mee kan booten.

En vergeet niet zelf FileVault te activeren. De randomware kan je main drive dan niet opnieuw encrypten. en zijn die bestanden in ieder geval veilig.

Beetje jammer dat het alleen met de drive werkt waar je systeem op staat.