iLeakage-bug kan wachtwoorden achterhalen op iPhone en Mac

iLeakage-bug achterhaalt wachtwoorden

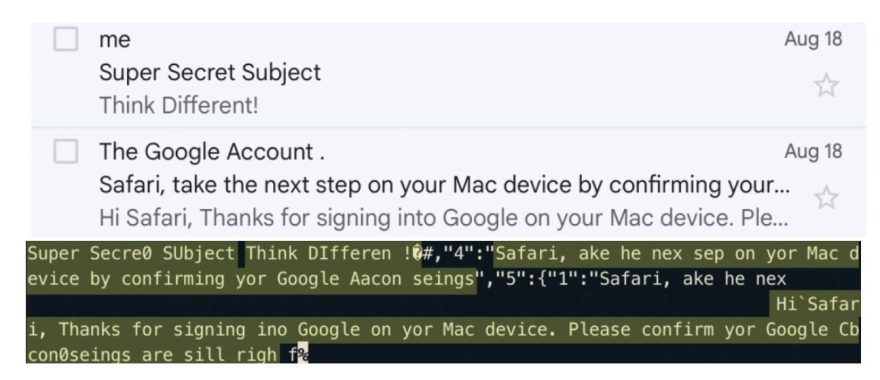

De bug geldt voor Safari op de Mac en alle browsers op iPhone en iPad. In een proof-of-concept aanval konden onderzoekers toegang krijgen tot allerlei persoonlijke gegevens, zoals de inbox van Gmail, de YouTube-kijkgeschiedenis en wachtwoorden die automatisch door Safari worden ingevuld. De exploit is een variant op de Spectre- en Meltdown-fouten die al in 2018 werden ontdekt. Beide konden vertrouwelijke informatie onderscheppen. iLeakage is in staat om de maatregelen te omzeilen die sinds Spectre en Meltdown zijn ingevoerd om je te beschermen.

Risico in dagelijks leven is laag

Het goede nieuws is dat het om een zeer geavanceerde aanval is, waarbij heel wat expertise nodig is om de exploit te gebruiken. De aanvaller moet technische kennis van hoog niveau hebben om een dergelijke kwetsbaarheid te kunnen toepassen. Er zijn geen aanwijzingen dat de kwetsbaarheid eerder is ontdekt of actief wordt gebruikt. De kans dat je er als doorsnee gebruiker slachtoffer van wordt is dan ook vrijwel te verwaarlozen. Het kost te veel moeite en het levert te weinig op om dit op een grote groep willekeurige gebruikers te richten. Dat de onderzoekers nu al zoveel informatie hebben gedeeld, maakt duidelijk dat ze er vertrouwen in hebben dat Apple het beveiligingslek snel kan dichten.

Daarmee willen we niet zeggen dat de exploit wel meevalt. Het feit dat iLeakage een website op de achtergrond kan bezoeken en gegevens van een sessie kan vastleggen, is op zich wel verontrustend. Zelfs als je het pop-upvenster afsluit waarin iLeakage actief is, kan de aanval nog steeds ongemerkt doorgaan. Verder vereist de aanval geen geavanceerde apparatuur om uit te voeren. Het enige is dat de aanvaller grondige kennis moet hebben.

ArsTechnica heeft uitleg hoe de aanval werkt, waarbij onderzoekers iLeakage opzettelijk in een website hadden geïmplementeerd. Als een gebruiker de website bezoekt, dan opent de website met JavaScript stilletjes een speciale website die in een pop-upvenster wordt weergegeven. iLeakage heeft ongeveer vijf minuten nodig om de eigenschappen van de doelmachine in kaart te brengen en nog eens 30 seconden om een reeks van 64 tekens (bijvoorbeeld een wachtwoord) te achterhalen.

De (vrij technische) uitleg van de onderzoekers zelf is hier te vinden.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- iMazing 3 voor Mac en pc verschenen: compleet vernieuwd (25-04)

- Derde beta van macOS Sonoma 14.5 is er voor ontwikkelaars (23-04)

- Gerucht: 'Nieuwe Mac mini pas in het najaar, slaat M3-chip over' (22-04)

- Gerucht: 'Rekenmachine-app in macOS 15 krijgt grootste update in lange tijd' (19-04)

- Gerucht: 'Notities-app in iOS 18 krijgt spraak- en wiskundige notities' (17-04)

Reacties: 1 reacties