‘Beveiliging AirDrop gekraakt’: dit is er aan de hand

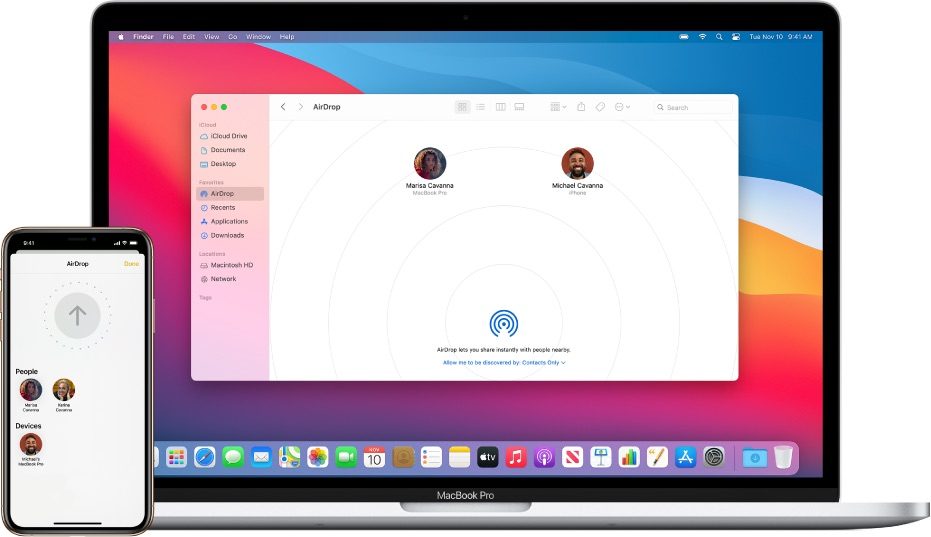

AirDrop is een handig hulpmiddel om snel van het ene Apple-apparaat iets te delen met een ander Apple-apparaat. Wij op de redactie gebruiken AirDrop meermaals per dag, maar het is ook ideaal om snel iets te delen met je partner of een vriend. Het voordeel is dat het snel werkt en geen internetverbinding nodig heeft. Het is daarom veiliger dan bijvoorbeeld iets versturen via e-mail. AirDrop wordt dan ook veel gebruikt in landen als China, waar de overheid streng toezicht heeft op het internetverkeer. Bij protesten in China is AirDrop een veelgebruikte dienst, omdat inwoners daar zonder meekijken van de overheid informatie kunnen verspreiden naar een grote groep gebruikers. AirDrop is daarom een doorn in het oog voor de Chinese overheid. Maar nu heeft een Chinese organisatie die gesteund wordt door de lokale overheid een manier gevonden om de beveiliging van AirDrop te kraken.

‘AirDrop beveiliging gekraakt, nummers en mailadres te achterhalen’

Volgens Bloomberg is het een instantie gelukt om de beveiligde logbestanden van de iPhone te kraken en zo te achterhalen wat het nummer en e-mailadres van een AirDrop-verzender is. De politie zou met deze methode al meerdere gebruikers hebben opgespoord. Er wordt gesproken over een “technologische doorbraak”, omdat er op deze manier berichten tegengehouden kunnen worden die de Chinese autoriteiten niet verspreid willen zien worden. De inhoud van de bestanden die via AirDrop gedeeld zijn, zijn volgens de bronnen niet onderschept. Maar door te achterhalen vanuit welke nummers en e-mailadressen dingen via AirDrop gedeeld worden, ligt er wel gevoelige info op straat.

Het is niet duidelijk in hoeverre deze methode ook in andere landen gebruikt wordt, maar het feit dat dit mogelijk is, moet al genoeg alarmbellen laten rinkelen. In theorie kunnen ook andere instanties via deze methode de nummers en mailadressen van andere gebruikers van AirDrop achterhalen.

Dit kan ook een gevaar betekenen voor jou als gebruiker. Immers, als dit lek bekend wordt bij andere kwaadwillenden, kunnen ook zij aan jouw gegevens komen. Elk lek in een beveiliging kan misbruikt worden door de verkeerde personen. Dat is ook vaak het argument dat Apple aanhaalt als overheden vragen om achterdeurtjes in te bouwen in bepaalde beveiligde diensten, zoals iMessage of WhatsApp.

Het is nog niet bekend of Apple met een update komt om dit beveiligingslek in AirDrop te dichten. Meestal is Apple er relatief snel bij om de beveiliging aan te scherpen. Maar de Chinese overheid voert waarschijnlijk extra druk op Apple uit om dit vooral niet te dichten.

Apple heeft wel vaker voldaan aan verzoeken van de Chinese overheid. Een jaar geleden was hier ook al sprake van, eveneens inzake AirDrop. In China werd AirDrop beperkt, door de instelling zo aan te passen dat je voor slechts 10 minuten van iedereen AirDrop-bestanden kon ontvangen. Hierdoor werd de verspreiding van info rondom bijvoorbeeld protesten flink beperkt. Later werd dit ook uitgebreid naar alle andere landen wereldwijd, om te voorkomen dat mensen ongewenste AirDrop-bestanden ontvangen.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

AirDrop

Met AirDrop kun je foto's, bestanden, links en meer uitwisselen tussen Apple-devices. Je kunt bijvoorbeeld een foto AirDroppen naar jezelf of naar een vriend. AirDrop werkt als je bij elkaar in de buurt bent, ook door twee iPhones tegen elkaar te houden. Er is ook een variant op AirDrop genaamd NameDrop, waarmee je contactgegevens kan uitwisselen. Werkt AirDrop niet goed? Dan zijn er verschillende dingen die je kunt proberen. Je kunt ook met AirDrop-spam te maken krijgen en kunt je daartegen wapenen door de juiste instellingen te kiezen.

Dat kan komen omdat er al vijf generaties lang een hardwarematige backdoor in de Apple silicon soc zit. En dat is de CVE-2023-8606 en kan tot op de iPhone 15 niet eruit gehaald worden. Men is nog aan het brainstormen of dit in opdracht van een regering erin is gestopt.

@Jeroen: Bedoel je CVE-2023-38606? Die lijkt al gepatcht te zijn:

– https://thehackernews.com/2023/07/apple-rolls-out-urgent-patches-for-zero.html

– https://support.apple.com/en-us/HT213841

Nee die kunnen ze niet patchen. Het is een hardwarematige exploit. Wel is het zo dat deze te benaderen was via vier exploits en die zijn gepatcht ja. Maar de backdoor, die gehasht is met een 256bit passkey, (waaruit je dus kan opmaken dat deze opzettelijk erin gebakken is) zit er nog steeds en daar gaat de kwestie over. Waarom is hij erin gebakken en in opdracht van wie? NSA? Of toch China? Waar dus dit artikel over gaat.

Dus er zullen wellicht meer onontdekte wegen zijn waarmee je deze exploit kan benaderen. Maar dat weet nu alleen de maker ervan nog maar.

En vreemd dat geen enkele media dit op wilt pakken. Kaspersky heeft dit toch echt op 27 december wereldkenbaar gemaakt 🤷

Het lijkt er op dat “enkele media” het wel opgepakt hebben.

Zowel in het artikel van Tweakers als in de bron van Kaspersky zelf wordt gezegd dat Apple het heeft gepatcht/opgelost. Tevens wordt nergens gespeculeerd dat het een opzettelijke backdoor zou zijn (in principe elke fout die toegang tot het hele systeem geeft, zou je die verdenking kunnen geven). Er wordt wel gezegd dat dit te maken kan hebben met test- of debugginggebruik. Deze mogelijkheid wordt bevestigd door een reageerder die er ervaring mee lijkt te hebben, maar het blijft een ernstige fout (moedwillig of niet).