In september bleek dat iPhones permanent kwetsbaar bleken dankzij een exploit in de hardware. Hierdoor was er een jailbreak mogelijk op bepaalde niet-recente modellen. Er is nu een tool op de markt verschenen die gebruikmaakt van deze kwetsbaarheid, waardoor het mogelijk is om wachtwoorden en e-mailadressen uit te lezen.

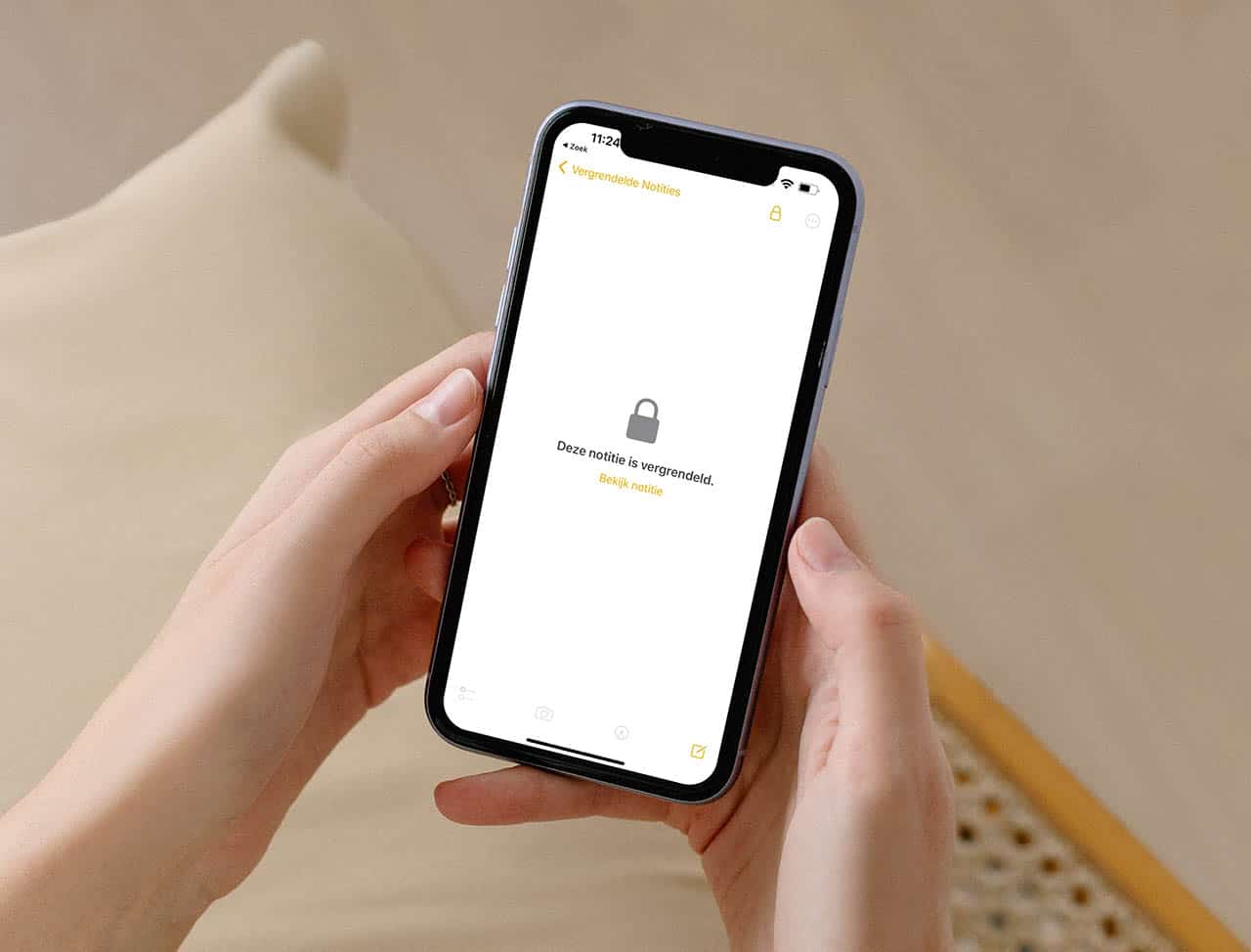

Tool kan gegevens uitlezen van vergrendelde iPhone

De tool wordt verkocht door Elcomsoft, een bedrijf dat apparaatjes verkoopt aan allerlei instanties om iPhones te kraken. Het bedrijf heeft nu laten weten dat ze met de tool, die zo’n $1.500 kost, gegevens kunnen uitlezen. Dit werkt op bepaalde iPhones die draaien op iOS 12 tot en met iOS 13.3. iOS 13.3 is de meest recente versie, waardoor dus ook sommige huidige modellen kwetsbaar zijn.

De truc werkt in de zogenaamde BFU-modus, dat staat voor Before First Unlock. Normaal gesproken zijn alle gegevens goed beveiligd in de Secure Enclave, die pas versleuteld wordt zodra jij je iPhone ontgrendeld. Het bedrijf heeft nu dus ontdekt dat sommige onderdelen niet goed genoeg beveiligd zijn. Het gaat om gegevens van e-mailaccounts en specifieke tokens die gebruikt worden voor verificatie. Om de tool te kunnen gebruiken, moet er wel een jailbreak op het systeem aanwezig zijn. Maar ook dat is uit te voeren terwijl de iPhone vergrendeld is.

De getroffen modellen zijn de iPhone 5s tot en met de iPhone 8 en iPhone X, oftewel de modellen tot en met de A11-chip. Dit zijn dezelfde versies als die kwetsbaar zijn voor de eerdere exploit. Ook iPads zijn getroffen, van de iPad mini 2 tot en met de iPad Pro uit 2017.

Wat betekent dit voor mij?

Ondanks de tool, betekent het nu niet dat je iPhone niet goed beveiligd is. Er zijn namelijk nogal wat stappen nodig, waardoor niet iedereen zomaar jouw gegevens uit kan lezen. De benodigde tool is niet zomaar overal te koop en de iPhone moet altijd fysiek in de buurt zijn. Het is nog niet bekend of Apple het uitlezen van de gegevens kan voorkomen met een software-update. We weten in ieder geval wel dat de checkm8-exploit permanent is, omdat het gebruikmaakt van een fout in de chip.

Apple heeft vandaag een Platform Security Guide 2019 uitgebracht, waarin je meer kan lezen over de beveiliging. Lees ook ons artikel over de privacy op je Apple-apparaat.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Tweede beta van watchOS 11.6 voor ontwikkelaars nu beschikbaar (30-06)

- Van Vision Pro tot slimme bril: dit zijn Apple’s 7 toekomstige headsets (30-06)

- Deze drie nieuwe functies krijgt je HomePod (mini) in het najaar met software-update 26 (26-06)

- 'OLED-display nieuwe M5 iPad Pro is in productie gegaan, op tijd voor release in het najaar' (26-06)

- 'AirTag 2 gespot in broncode iOS 18.6' (en dit is wanneer we hem kunnen verwachten) (25-06)

In sommige gevallen zou het zelfs wenselijk zijn om weer toegang tot een iphone te kunnen krijgen.

Onze schoonzoon zijn moeder komt afgelopen jaar plots te overlijden, heeft naar verwachting heel veel familiefoto’s gemaakt, maar niemand kan erbij.

Ga ermee naar de apple store ennof vraag apple eerst voor advies

@Neptune: Toegang tot iPhone of iPad na overlijden

@ ap thanks ga hem doorgeven