We hebben het allemaal in het nieuws kunnen lezen: de FBI heeft toegang gekregen tot de iPhone 5c uit San Bernardino en heeft daarom de rechtszaak tegen Apple afgeblazen. Deze zaak is klaar, zou je denken. Maar opeens zijn de rollen omgedraaid: Apple heeft hulp van de FBI nodig om te achterhalen welke kwetsbaarheid ze hebben gebruikt. Anders wordt het zoeken naar een speld in een hooiberg.

FBI gebruikte geheim lek in iOS?

Veertig dagen lang hebben we de verwikkelingen in de FBI-zaak kunnen volgen. De lopende rechtszaak werd op het laatste moment uitgesteld en een paar dagen later kon de FBI de hele zaak verder afblazen. Ze kregen toegang tot de iPhone 5c en hadden de hulp van Apple niet meer nodig. We weten dat de zaak daarmee nog niet klaar is: er zal op nationaal niveau nog flink worden gediscussieerd hoe ver je met privacy en encryptie kunt gaan.

Apple wil FBI dwingen met nieuwe rechtszaak

Klopt het inderdaad dat de FBI toegang heeft gekregen tot een iPhone die na 10 pincodepogingen zou worden gewist, dan hebben ze daarmee een kwetsbaarheid gebruikt die Apple nog niet kent. In Cupertino worden inmiddels de messen geslepen voor een volgend juridisch gevecht: ze willen de FBI dwingen om de gebruikte methode openbaar te maken. Apple dringt daarbij aan op een zogenaamde responsible disclosure, in het belang van de gebruikers. De FBI kan zich echter beroepen op de geheimhoudingsverklaring die ze met het Israelische bedrijf hebben gesloten, dat vermoedelijk bij de hack heeft geholpen. De FBI kan ook als argument geven dat de gebruikte methode alleen bekend is bij de externe partij, of dat de informatie pas mag worden vrijgegeven als het onderzoek is afgerond. In ieder geval zal het touwtrekken tussen Apple en de FBI voorlopig nog niet voorbij zijn.

Deze iPhone-hacks kan de FBI gebruikt hebben

Er is de afgelopen dagen flink gespeculeerd welke methode de FBI kan hebben gebruikt. Hier zijn vier kanshebbers:

1. Hulp van een externe partij

Er is gespeculeerd dat deze partij het Israëlische Cellebrite zou zijn. Dit wordt bevestigd door het feit dat de FBI geld heeft overgemaakt naar Cellebrite. Dit bedrijf beweert methoden te hebben om de encryptie op allerlei smartphones te kraken, ook op de iPhone en BlackBerry. Mogelijk beschikken ze over een geheime methode, die ze niet zullen onthullen omdat het een belangrijke inkomstenbron voor het bedrijf is. Ook weten ze dat Apple dit onbekende beveiligingslek meteen zal fixen, waardoor ze meteen hun inkomstenbron kwijt zijn.

2. NAND-mirroring

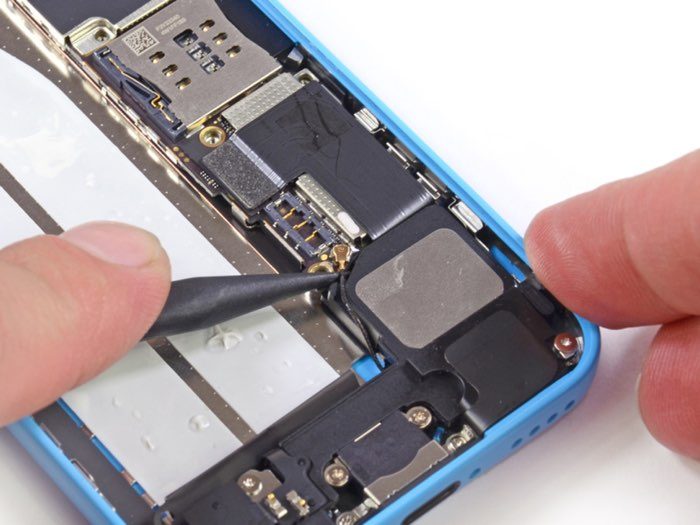

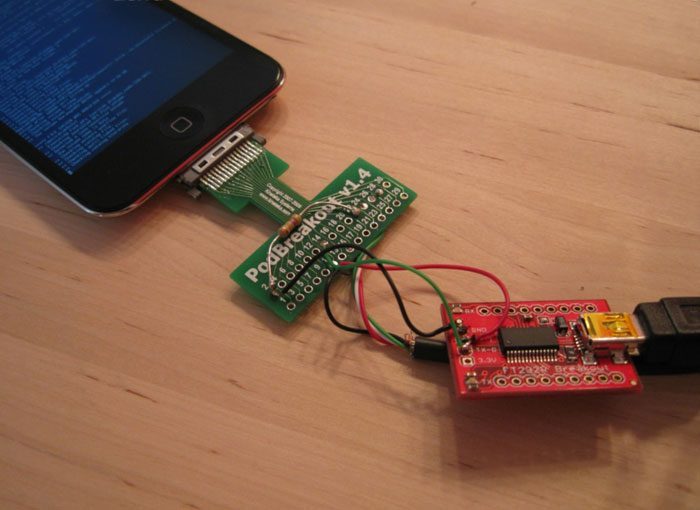

Volgens een bekende iPhone-hacker is NAND-mirroring de meest voor de hand liggende methode. De FBI zou door een externe partij getipt kunnen zijn om dit toe te passen. Bij NAND-mirroring wordt het flashgeheugen van de iPhone losgehaald van het moederbord en wordt de inhoud ervan gekopieerd. Vervolgens bouw je de opslag weer in. Je hebt daarna 10 pogingen om de pincode te achterhalen. Lukt het niet, dan zet je de kopie terug en begin je opnieuw. Dit gaat door totdat de juiste code is ingetikt. Met 10.000 mogelijke 4-cijferige pincodes en 10 pogingen per keer moet je maximaal duizend keer deze handeling uitvoeren. Als je efficiënt werkt, is dat te doen. Ook Edward Snowden noemde deze methode om toegang te krijgen tot de iPhone.

3. Pincode toch gevonden

Het is denkbaar dat de FBI na langdurig doorzoeken van de privébezittingen van Syed Rizwan Farook een hint heeft gekregen, waardoor ze het wachtwoord konden achterhalen. Misschien hebben ze met brute force toegang gekregen tot zijn wachtwoordprogramma waarin de pincode was genoteerd. Misschien kwamen ze erachter dat Farook voor allerlei andere diensten steeds dezelfde pincode gebruikte, waardoor het aannemelijk was dat hij dezelfde pincode ook op de iPhone gebruikte. Het kan ook zijn dat een vriend of familielid de telefoon wel eens gebruikte, de pincode kende en na lang dubben heeft besloten om de geheime code te geven. Of misschien bleek Farook de code toch gewoon op een plaknotitie te hebben geschreven, maar dat laatste lijkt ons wat vergezocht. Dit is overigens ook de methode die John McAfee voorstelde: hij wilde via social engineering achter de pincode komen. Oftewel: door via vrienden en bekenden van de schutter proberen om de toegangscode te achterhalen.

4. De FBI heeft helemaal geen toegang

Misschien wilde de FBI gezichtsverlies voorkomen en beweren ze toegang te hebben tot de iPhone, maar is dat helemaal niet het geval.

Witte Huis bepaalt welke kwetsbaarheden ze vrijgeven

Hoe het verder ook loopt: veel experts zijn van mening dat de overheid niet juridisch gedwongen kan worden om de informatie aan Apple te geven. Tegelijk vinden ze wel dat het ethisch correct zou zijn, als de FBI Apple informeert over technische beveiligingslekken. De cybersecurity-coördinator van het Witte Huis heeft bijvoorbeeld aangegeven, dat er situaties kunnen zijn, waarbij het beter is om een lek dat de overheid in het geheim gebruikt, openbaar te maken zodat mensen geen gevaar lopen. Het Witte Huis heeft een speciale procedure, dat bepaalt in welke gevallen bedrijven geïnformeerd moeten worden over beveiligingslekken. Dit staat bekend onder de naam Vulnerabilities Equities Process. Medewerkers van meerdere overheidsdiensten wegen daarbij af wat het risico is als bepaalde kwetsbaarheden geheim blijven. Daarbij speelt mee of de overheid de informatie ook op een andere manier zou kunnen krijgen en hoe groot de kans is dat iemand anders de kwetsbaarheid ontdekt. Ze zijn daarbij vaak geneigd om het betrokken bedrijf te informeren, maar dit gebeurt niet altijd.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- ‘Apple overweegt eigen AI-modellen aan de kant te zetten, wil OpenAI of Anthropic voor slimmere Siri’ (01-07)

- Apple gaat vaker functies later (of helemaal niet) in de EU uitbrengen: dit is waarom (01-07)

- 20 jaar Apple Podcasts: dit zijn de beste shows (volgens Apple) (27-06)

- Inhaalslag voor AI: 'Apple overweegt overname Perplexity AI' (23-06)

- Apple laat je de snelheid voelen met haptische trailer van F1: The Movie (13-06)

Gaat Apple nooit lukken natuurlijk.

Dit gun ik Apple ook weer niet. Eerst extreem moeilijk doen, niets afgeven en dus niet willen helpen en nu ineens gaan eisen dat hun methode wordt vrijgegeven zodat ze het lek kunnen dichten. FBI zou wel gek zijn als ze hierin mee zouden gaan

Haha dit is wel een mooie streek

Denk dat ze methode 2 gebruikt hebben. Er is in het verleden al een keer een filmpje geplaats dat een computer de toegangscode ontcijferde.

Optie 4 :

Ze zijn tot de conclusie gekomen dat ze deze zaak nooit gaan winnen van Apple en willen geen precedent creëeren waar ze een toekomstige zaak die mogelijker veel belangrijker voor hun is ook door zullen verliezen.

Optie 5 :

De telefoon is door een fout gewist/defect geraakt (mogelijk door een externe partij) en willen nu extra druk zetten op de senaat om er toch een wettelijk decryptiebevel door te drukken.

Als ze het niet via de FBI krijgen sturen ze zelf een iPhone op naar die buitenpartij, en krijgen ze hem terug met de documentatie hoe ze het gedaan hebben, en boem, lek gevonden.

En als ze NAND mirroring hebben gebruikt, dan is dat al onmogelijk gemaakt met de introductie van de Secure Enclave in de iPhone 5s en nieuwer.

Ze hebben helemaal nooit toegang gekregen tot dat ding. Allemaal bluf.

Denk dat ik u gelijk moet geven.. Want eerst hard roepen dat men Apple nodig heeft en nu zouden ze het zelf geklaard hebben

Well, well, well, how the turntables have t…. – Michael Scott

Lijkt me allemaal bluf om gezichtsverlies te voorkomen. En verder misschien van de regering opdracht gekregen het niet op de spits te drijven met een rechtszaak i.v.m. dit enorm impoulair machtsmiddel en privé gevoelige kwestie. (verkiezingen volgend jaar)

Allemaal gebaseerd op aannames, niet op feiten. Dus… totdat alles naar buiten komt (of niet) is niets zeker!!

Even een gedachtenexperiment: stel je typt 10x een verkeerde pincode in (op zich moet je hiervoor al heel veel geduld hebben, daar het vertragingsmechanisme al na 3x fout in werking treedt). Wat gebeurt er dan? Wordt dan alle data gewist en je iPhone naar fabrieksinstellingen gereset? Krijg je daarna weer toegang tot de iPhone als je het bijbehorende Apple-ID PW weet (wat de FBI in dit geval weet doordat ze het zelf gewijzigd hebben)? Zo ja: dan is het waarschijnlijk mogelijk om er tools op los te laten die de verwijderde data weer kan recoveren. Er zijn in ieder geval gespecialiseerde bedrijven die ook na een aantal keer overschrijven nog data kunnen recoveren. Benieuwd of iemand hier iets zinnigs over weet te vertellen.

Het gaat om t recht op privacy die tegenwerkt met de wet tegen die ’terrorist’.

Mooie soap

Tim Cook had het over kanker, maar voor het gezwel dat de FBI heeft gecreëerd heeft Apple blijkbaar zelf geen medicijn.

Waarom zou de FBI de lek niet willen vertellen?!

Dit lijkt het wel een beetje verdacht allemaal.

Dit is allemaal bluf van de FBI ziezo.

Ik ben voor Apple maar ik snap de FBI wel met dat ze die gegevens willen van die terrorist aan de anderen kant vindt ik het goed dan Apple zijn klanten beschermt!

Maar dit is wel bluf!

@Bas: Dat heeft geen zin, omdat de schijf encrypted is. Probeer maar eens data terug te halen van een encrypted schijf. Zodra de sleutel kwijt is, krijg je die data nooit meer terug. Een recovery-programma weet immers niet wat echte data is en wat niet, doordat het versleuteld is.

Is inderdaad bekend dat het om een pincode gaat en niet om een compleet wachtwoord? Scheelt nogal in de mogelijkheden.

Het is een Hoax

Uite betrouwbare bron is gelekt dat Apple de FBI gewoon heeft geholpen

en dat is IOS 9.3 geworden icl open door , vandaar al die problemen

met activeren eerst en nu apps .

Er is veel meer aan de ha nd alleen is dat niet voor het publiek beschikbaar

Apple en FBI werken gewoon samen , en dit ais allemaal zand stroperij in de ogen van de volgers.

Tja denk geen bluf, mocht het “lek” in de toekomst nodig zijn voor andere zaken kunnen ze de zelfde methode grnruiken

Ach wat, Apple ingenieurs zijn zo dom als het ….. Die software van ze lekt aan alle kanten.

Ja daar heb je gelijk in, even niet bij stilgestaan…

Ik zat zojuist te kijken naar de podcast Security Now met Steve Gibson.

Hij vertelde dat het weliswaar in de verklaring naar het gerechtshof staat dat de FBI toegang heeft gekregen tot de data, maar dat er niet in staat of het om de ontsleutelde data gaat.

Volgens Steve heeft een betrouwbare reporter Pete Williams tijdens Today op NBC gezegd dat de data nog steeds versleuteld is, en het nog enkele dagen zal duren voordat ze weten wat er op de iPhone staat.

Zie deze video.

@M: Dat denk ik ook.

Als je je gegevens een beetje veilig op een iphone(of elke andere) wil hebben zal je een app moeten gebruiken die daadwerkelijk al je data versleuteld, dat samen met een lang wachtwoord van letters,cijfers, characters en ze zijn daar zomaar een paar jaar mee bezig, zelfs met een brute force attack.

En dus niet in de cloud bewaren want dat heeft weinig tot geen nut.

Andere optie is dat Appel en FBI willen voorkomen dat andere inlichting diensten zelfde gaan vragen. Daarom hebben ze zo’n verhaal verzonnen. Intussen heeft appel meegewerkt. Nu zijn beide partijen de winnaar.