Zoveel info kan Cellebrite uit een iPhone halen

Cellebrite is één van de vele forensische onderzoeksbureau’s die persoonlijke informatie uit een telefoon kunnen halen. Het Israelische bedrijf was het afgelopen jaar in het nieuws omdat ze de FBI regelmatig zouden helpen met het hacken van iPhones van criminelen. Maar hoeveel informatie kan Cellebrite eigenlijk achterhalen? Uit gelekte documenten blijkt dat het behoorlijk wat is, maar ook dat je jezelf makkelijk kunt beschermen door te zorgen dat alle data versleuteld is.

Cellebrite: bekend door de FBI-zaak

Door de recente ontwikkelingen ben je als iPhone-gebruiker waarschijnlijk meer bewust geworden van alle persoonlijke informatie die op je telefoon staat. Bij aanslagen en moord kan een iPhone ook belastende informatie bevatten. Het nieuwste voorval maakt dat nog eens pijnlijk duidelijk: volgens Turkse media heeft Apple het verzoek gekregen om de iPhone 4s van de 22-jarige Mevlut Mert Altıntas te ontgrendelen, de man die de Russische ambassadeur doodschoot. Als Apple niet meewerkt zouden de autoriteiten de hulp kunnen inroepen van Cellebrite.

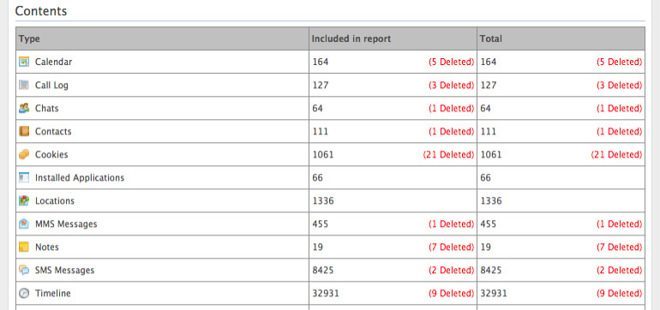

Volgens Cellebrite kunnen ze met hun UFED-tool pincodes omzeilen (maar alleen op oudere iPhones met oudere iOS-versies, zie verderop) en bijna alle data achterhalen van honderden smartphone- en tablet-modellen, ook die van Apple. Vooral als de informatie op je toestel niet versleuteld is blijkt Cellebrite heel wat informatie boven water te kunnen krijgen. De gelekte documenten hebben betrekking op een iPhone 5 voorzien van iOS 8. Daaruit blijkt dat de Israëliërs afspraken, voicemailberichten, telefoonlogboeken, locaties, notities, cookies en dergelijke kunnen bekijken. Ook informatie die de gebruiker recent gewist had was nog te achterhalen. Dat komt omdat het niet meteen uit het flashgeheugen wordt gewist.

Overheidsinstanties gebruiken UFED al jaren om data van telefoons te halen, zodat ze het kunnen gebruiken in strafzaken en onderzoeken naar de dader. Klanten zijn wereldwijd te vinden, van de Amerikaanse FBI tot de rechtshandhavende instanties in India.

Dit kun jij doen voor betere privacy

Tijd om je zorgen te maken over je privacy? Nou… het ging in dit geval om een iPhone 5 zonder pincode, waarvan de inhoud niet was versleuteld. Logisch dus, dat de hackers van Cellebrite zo gemakkelijk de data konden terugvinden. Voor het achterhalen van de gewiste data moesten ze iets meer moeite doen. Cellebrite kan echter het UFED-systeem niet gebruiken op de iPhone 4s en nieuwere modellen, als er een pincode of wachtwoord is ingesteld.

Daarmee wordt het wel heel eenvoudig om je data beter te beschermen: zorg dat je een moeilijk te raden pincode hebt ingesteld en dat je minimaal iOS 8 hebt geïnstalleerd. Daardoor wordt alle data namelijk automatisch versleuteld. In iOS 8 heeft Apple end-to-end encryptie van alle data ingevoerd en de komst van de Secure Enclave op de iPhone 5s zorgt ervoor dat de data nog beter beschermd is. De pincode wordt alleen in versleutelde vorm en met speciale algoritmes lokaal opgeslagen in de Secure Enclave. Zelfs als Cellebrite toegang krijgt tot de Secure Enclave, kunnen ze alleen de uitkomst van een bepaalde berekening zien. De pincode wordt er niet in platte tekst opgeslagen. Maar de ontwikkelingen gaan altijd door en Apple moet zich wapenen voor de toekomst. Sinds de FBI-zaak zou Apple daarom erop gebrand zijn om de beveiliging nog verder op te voeren.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- De Europese verpakking van iPhones en iPads heeft vanaf vandaag iets extra's (20-06)

- Nederlandse kabinet stelt richtlijnen op voor smartphone- en social mediagebruik kinderen: dit staat erin (17-06)

- Xcode 26 krijgt ondersteuning voor AI-modellen: zo wordt ontwikkelen eenvoudiger (11-06)

- Jony Ive slaat handen ineen met OpenAI: komt er een nieuwe iPhone-concurrent aan? (22-05)

- Meta, Spotify en Match vormen eenheid tegen Apple en Google: dit willen ze bereiken (01-05)

Door de nieuwe beveiligingen op hardware niveau, wordt social engineering, spoofing, phishing en ‘men between’ steeds meer toegepast. Wel eng. Je waant je veilig. Met alleen een pincode ben je niet veilig genoeg meer. Er moeten nog meer vernieuwingen incluis beveiligingen komen. Zeker als straks ‘AI’ ingezet wordt op een kraak-actie. Het was spannend en het wordt nog spannender…. Apple gebruikt ook software en diensten van dit bedrijf. Zo is het kringetje rond.

Ik blijf dit een lastig onderwerp vinden. Als gebruiker wil ik zo optimaal mogelijk mijn gegevens beschermd hebben en ben ik blij dat Apple dit ook voor mij mogelijk maakt.

Maar gaat het over terrorisme, dan vind ik het toch wel zo prettig dat toegang tot een iphone op enige wijze mogelijk is …

@Jan Willem: Een pincode is natuurlijk niks anders dan een numeriek wachtwoord. En ‘veilig’ is niet een absoluut begrip. Iets is pas veilig als zelfs jij er niet meer bij kan. Pas gewoon goed op je spullen en gedraag jezelf een beetje en er is niks aan de hand. Verder is er niets nieuws onder de zon. Producten zijn soms wat gammel, er loopt altijd volk rond dat je van je rijkdom wil verlossen zonder daar wat voor te doen.

De overheid. Daar moet je op letten. Die vinden namelijk dat jij geen recht meer hebt op privacy want terrorisme. Nou – meer camera’s en surveillance gaat niet helpen. Heeft tot nu toe niet geholpen en meer ervan daar word het echt niet beter van. En die ‘AI’ man laat je niet bang maken. Kijk eens wat minder TV zou ik zeggen.

Er is in mijn ogen niets meer te beveiligen. Er is altijd wel een omweg of achterdeur, of het nu versleuteld is of niet. Ik lig er niet meer wakker van…

(Red.) Deze reactie is door een moderator verwijderd omdat deze niet aan onze reactierichtlijnen voldoet. Antwoorden op deze reactie zijn mogelijk ook verwijderd.