BlastDoor-beveiliging in iOS 14 blijkt te omzeilen

Nieuwste exploit heet ForcedEntryExploit werkt ook in recente iOS-versies

Citizen Lab, de internetwaakhond van de Universiteit van Toronto, onderzocht de besmette iPhone 12 Pro van een mensenrechtenactivist uit Bahrein. Het toestel bleek sinds februari 2021 stilletjes te zijn gehackt en besmet met de Pegasus spyware van NSO. Wat dit echter bijzonder maakt is dat de exploit werkte op de destijds nieuwste firmware, zowel iOS 14.4 en iOS 14.6. Opmerkelijk is ook dat het nieuwe BlastDoor-beveiligingssysteem helemaal niet zo veilig blijkt te zijn. BlastDoor zou dit soort hacks juist moeten voorkomen door kwaadaardige data die via iMessage binnenkomt, tegen te houden. Dat gebeurde echter niet.

De aanvallers gebruikten een ‘zero-click’ attack, waarbij er geen menselijke interactie nodig is om het toestel te infecteren. Daarbij werd gebruik gemaakt van een al bekend beveiligingslek in Apple’s iMessage, om vervolgens de Pegasus spyware binnen te loodsen. Deze software is ontwikkeld door het Israelische bedrijf NSO Group en wordt verkocht aan overheden die opstandige burgers en kritische activisten in de gaten willen houden.

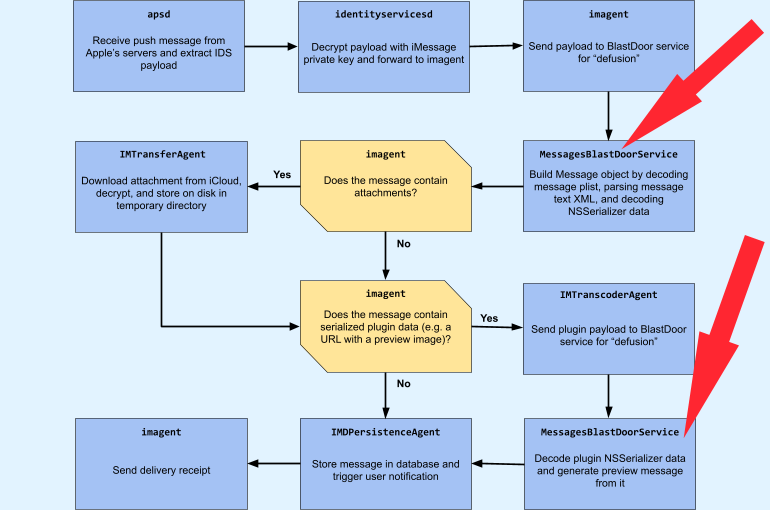

Dit schema geeft de werking van BlastDoor aan.

Apple heeft BlastDoor nooit officieel aangekondigd. Het werd stilletjes toegevoegd in iOS 14 en werd pas een paar maanden na de officiële release ontdekt door een Google security-onderzoeker. Het gaat om een sandbox-systeem voor het verwerken van iMessage-data, waardoor ongewenste content geen kans zou moeten hebben. Binnenkomende berichten worden ‘uitgepakt’ en verwerkt in een beveiligde en afgeschermde omgeving. Kwaadaardige code kan daardoor niet het onderliggende besturingssysteem aantasten of toegang krijgen tot gebruikersdata. Maar het blijkt nu toch niet zo veilig als gedacht.

ForcedEntry exploit

De onderzoekers hebben de nieuwe exploit ForcedEntry genoemd, vanwege de mogelijkheid om BlastDoor te omzeilen. Citizen Lab nam contact op met Apple om de ontdekking te bespreken, maar kreeg een nietszeggend antwoord. Apple’s hoofd security engineering & architecture Ivan Krstic wilde alleen kwijt:

Apple veroordeelt cyberaanvallen tegen journalisten, mensenrechtenactivisten en anderen die zich inzetten voor een betere wereld… Aanvallen zoals omschreven zijn zeer geavanceerd, kosten miljoenen dollars om te ontwikkelen, hebben vaak een korte houdbaarheid en worden gebruikt om specifieke personen aan te vallen. Hoewel dit betekent dat ze geen bedreiging vormen voor de overgrote meerderheid van onze gebruikers, blijven we onvermoeibaar werken aan de bescherming van al onze klanten, en voegen we voortdurend nieuwe beveiligingsmaatregelen toe voor apparaten en data.

Daarmee zijn we niet veel wijzer geworden, want Apple zegt niet dat het probleem in huidige versies is opgelost. Wel wilde een woordvoerder zeggen dat BlastDoor niet het eindtraject is en dat er in iOS 15 weer sterkere beveiligingsmaatregen zitten.

NSO wil geen lijst geven van klanten. Wel is bekend dat Bahrain gebruik maakt van Pegasus om burgers en activisten te bespioneren. Andere landen die dat ook doen zijn Saoedi-Arabië, de Verenigde Arabische Emiraten, Rwanda en Mexico.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Tweede publieke beta van iOS 18.6 en iPadOS 18.6 nu beschikbaar voor testers: dit zit erin (01-07)

- Apple gaat vaker functies later (of helemaal niet) in de EU uitbrengen: dit is waarom (01-07)

- Deze verbeteringen brengt iOS 18.6 deze zomer naar je iPhone (30-06)

- Deze drie nieuwe functies krijgt je HomePod (mini) in het najaar met software-update 26 (26-06)

- Welke auto's hebben CarPlay Ultra? Deze automerken doen wel of juist niet mee (25-06)

Dit is een probleem voor apple

Kan wel eens einde van ios zijn

toch niet zo veilig als we dachten

@danny: Valt wel mee Danny. Wordt gewoon weer gedicht in een volgende update.

Als je goed leest zie je dat dit soort lekken nauwelijks een issue voor 99,99999% van de gebruikers en dat heel specifieke doelen worden uitgekozen, omdat het heel duur is om te exploiten. De kop is weer hijgeriger dan de werkelijkheid. Door dit soort berichten (en het feit dat veel mensen niet veel verder komen dan koppen snellen), ontstaan er indrukken. Als journalist zou je je hier bewust van zou moeten zijn vind ik. Mensen zullen vooral de snelle conclusie trekken, zoals Danny (die waarschijnlijk een android gebruiker en apple basher is), dat iOS ‘gevaarlijk’ is of op zijn minst niet zo veilig als gedacht.

Als je de media goed volgt, hebben software-security-experts regelmatig gefundeerde kritiek op het design(!) van iOS en ook macOS. iMessage was ook de instap voor Pegasus. Verwissel Apple’s (vroegere, helaas niet meer) energie in het bewaken van privacy niet met veilig software design. Microsoft (door schade en schande….) heeft dit proces momenteel beter op de radar. iCulture “hijgerige” koppen verwijten slaat de plank flink mis. Dit soort lekken raakt wel degelijk ook gewone gebruikers.

@Robert: Helemaal mee eens,

Pff het einde. Hoe vaak dat wel niet is geroepen is ontelbaar.