Apple introduceert een nieuw cryptografisch protocol om iMessage-berichten in de toekomst te beschermen tegen aanvallen door kwantumcomputers. Als deze computers in de toekomst gangbaar gaan worden, kan de huidige beveiliging mogelijk gekraakt worden. Dat moment kan nog wel een aantal jaren op zich laten wachten, maar Apple wil nu alvast voorbereid zijn. In een bericht op het Apple Security Research Blog is te lezen dat hiervoor een nieuw cryptografisch protocol met de naam PQ3 is ontwikkeld.

Van end-to-end encryptie naar post-kwantumcryptografie

iMessage-berichten zijn al voorzien van end-to-end encryptie, maar daarbij zijn er wel verschillende niveau’s van beveiliging. Complexere algoritmes bieden een betere beveiliging, omdat ze moeilijker met brute force te kraken zijn. Kwantumcomputers zijn nog niet op brede schaal beschikbaar, maar als dat wel ooit het geval wordt kan dat een bedreiging vormen voor je persoonlijke chatgesprekken.

Kwaadwillenden slaan nu al versleutelde gegevens op, in de hoop dat ze in de nabije toekomst met kwantumcomputers ontcijferd kunnen worden. Dit heet ‘Harvest Now, Decrypt Later’ en zorgt ervoor dat huidige versleutelde communicatie het gevaar loopt om in de toekomst te worden ontsleuteld door een onbevoegde.

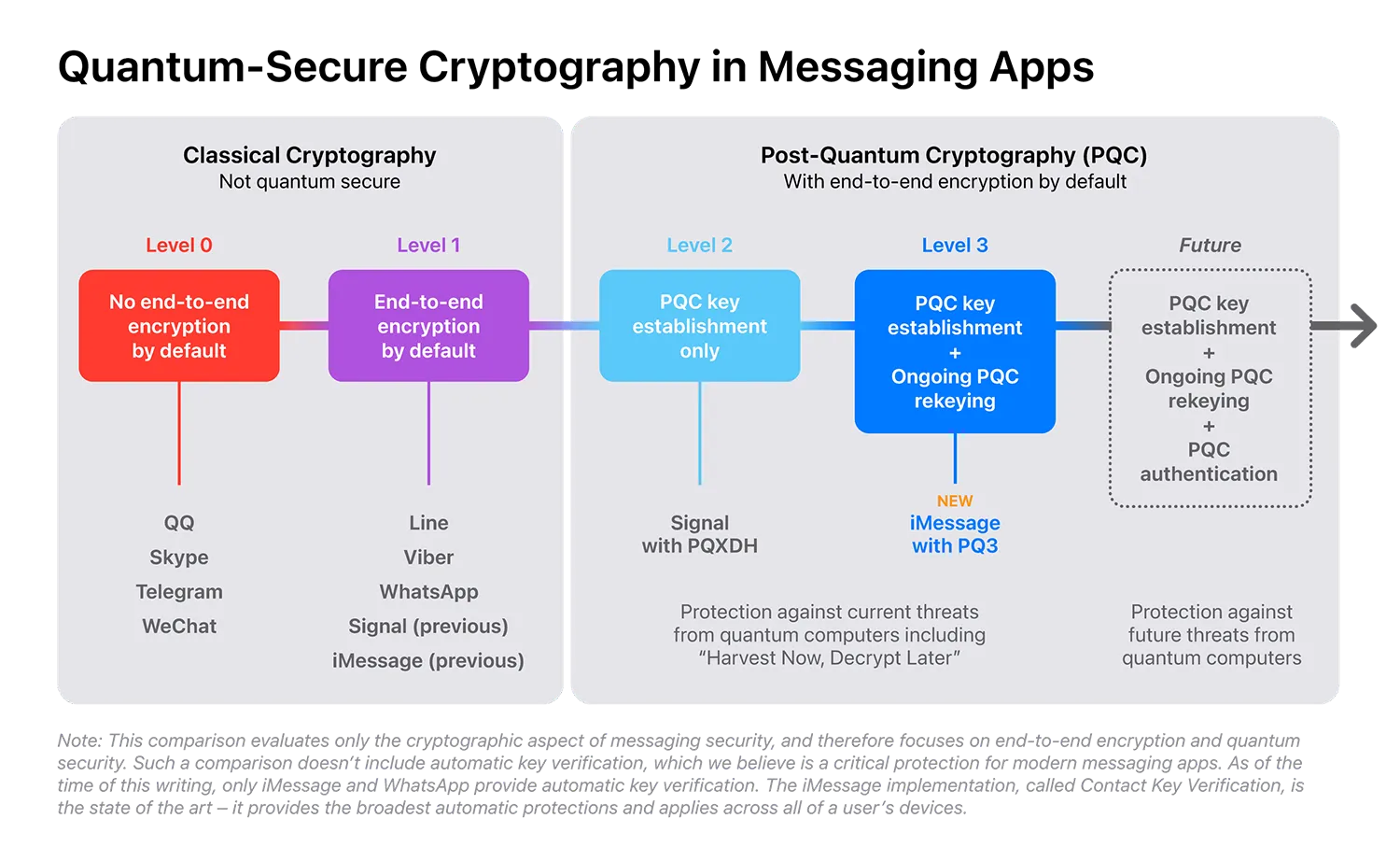

Wetenschappers hebben daarom gewerkt aan post-kwantumcryptografie (PQC), oftewel protocollen die nog steeds veilig zijn als kwantumcomputers in de nabije toekomst op grote schaal worden gebruikt. Er zijn meerdere niveau’s van encryptie mogelijk. Niveau 0 en 1 gebruiken klassieke cryptografie zonder kwantumbeveiliging, terwijl niveau 2 en later gebruik maken van PQC.

Hier lees je erover in meer detail:

- Niveau 0: Geen enkel gebruik van kwantumbeveiliging en ook geen end-to-end encryptie. Hieronder vallen Skype, QQ, Telegram en WeChat. Bij Telegram kun je end-to-end encryptie wel optioneel inschakelen per gesprek.

- Niveau 1: Niet kwantumveilig, maar maakt wel gebruik van end-to-end encryptie. Dit zijn Line, Viber, WhatsApp en het huidige iMessage.

- Niveau 2: Kwantumveilige versleuteling. De enige grote berichtenapp die gebruik maakt van niveau 2 is Signal, met ondersteuning voor het Post-Quantum Extended Diffie-Hellman (PQXDH).

Maar zelfs niveau 2 is volgens Apple niet veilig genoeg, omdat het alleen kwantumbeveiliging biedt als de conversatiesleutel niet gecompromitteerd is. Een aanvaller kan mogelijk de encryptiesleutels compromitteren, waardoor hij toegang krijgt tot de versleutelde gesprekken, totdat de sleutels worden gewijzigd. Door de sleutels regelmatig te veranderen, kan een aanvaller maar een klein gedeelte van een gesprek achterhalen.

Apple wil daarom proberen om niveau 3 te bereiken, waarbij de cryptografische beveiliging automatisch wordt hersteld, zelfs als een sleutel gecompromitteerd is. Het protocol dat Apple heeft bedacht heet daarom niet toevallig PQ3. iMessage zou dan de eerste en enige berichtendienst zijn die niveau 3 heeft bereikt.

PQ3 komt in iOS 17.4

Apple gaat de uitrol van PQ3 naar iMessage starten met de openbare releases van iOS 17.4, iPadOS 17.4, macOS 14.4 en watchOS 10.4. Het zit ook al in de betaversies die nu worden getest. Bestaande iMessage-gesprekken tussen apparaten die PQ3 ondersteunen worden automatisch overgezet naar het nieuwe protocol.

Eind 2024 wil Apple de cryptografische protocollen vervangen binnen alle bestaande conversaties die het ondersteunen. Er kwam nogal wat aan te pas om PQ3 goed te laten werken. Er moest worden gezorgd dat de post-kwantumalgoritmes kunnen samenwerken met de huidige Elliptic Curve-algoritmen. Ook moest de extra beveiliging niet zorgen voor extra overhead, waardoor gebruikers met een slechte internetverbinding moeilijk berichten kunnen sturen. De post-kwantum sleutel is namelijk veel groter dan in de huidige protocollen. Om de impact daarvan te minimaliseren, laat Apple het zogenaamde rekeying-proces periodiek plaatsvinden en niet bij elk bericht. Als het in de toekomst nodig is, kan met software-updates de frequentie van de rekeying worden opgevoerd.

Na de implementatie van PQ3 zal iMessage ook klassieke cryptografische algoritmen blijven gebruiken om afzenders en de contactsleutel te verifiëren. Deze kunnen volgens Apple niet met terugwerkende kracht worden aangevallen door toekomstige kwantumcomputers. Met conversaties die al eerder in het ‘Harvest Now, Decrypt Later’-scenario zijn opgeslagen, gaat dit niet werken. Dit vereist namelijk een kwantumcomputer die de aanval kan uitvoeren op het moment van de conversatie zelf. En dat lukt niet, want het gesprek kan al jaren geleden zijn gevoerd.

Gecheckt door externe experts

Apple schakelde diverse experts in om alles goed te testen, onder andere door teams onder leiding van professor David Basin, hoofd van de Information Security Group aan de ETH Zürich en professor Douglas Stebila van de Universiteit van Waterloo. Zij hebben onderzoek gedaan naar post-kwantumbeveiliging voor internetprotocollen. Beiden hanteerden verschillende wiskundige benaderingen om aan te tonen dat PQ3 veilig genoeg is. Verder schakelde Apple nog een toonaangevend beveiligingsadviesbureau in om de broncode van PQ3 onafhankelijk te beoordelen.

Meer details lees je in deze post bij Apple’s Security Research-blog.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- 10 jaar Spotify’s Discover Weekly: zo personaliseer je je muziekaanbevelingen (01-07)

- Google verwijdert Apple Watch-app, maar voegt een andere juist toe (01-07)

- Flitsmeister zet de meest overbodige melding uit: 'Geen toegevoegde waarde' (30-06)

- Werk en privé op één iPhone: WhatsApp werkt nog steeds aan ondersteuning voor meerdere accounts (30-06)

- Leg je dag vast op iPad of Mac: Dagboek-app komt naar iPadOS 26 en macOS 26 Tahoe (met nieuwe functies) (24-06)