Apple brengt iOS 4.0.2 uit: beveiligingspatch voor PDF Exploit

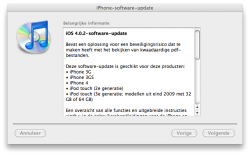

Apple heeft vanavond een Emergency Patch voor de iPhone uitgebracht. Deze is bedoeld om een aantal kwetsbaarheden op te lossen, die de afgelopen tijd uitgebreid in het nieuws zijn geweest. Dankzij een PDF-exploit in combinatie met andere kwetsbaarheden in het iOS bleek het kinderlijk eenvoudig om een jailbreak uit te voeren. De methode JailbreakMe.com is erop gebaseerd (zie onze achtergrondinformatie daarover). In een eerder artikel hebben we al uitgebreid besproken hoe de PDF Exploit werkt en welke ingrijpende gevolgen deze kan hebben, ook voor mensen die een origineel toestel zonder jailbreak in gebruik hebben.

Apple heeft vanavond een Emergency Patch voor de iPhone uitgebracht. Deze is bedoeld om een aantal kwetsbaarheden op te lossen, die de afgelopen tijd uitgebreid in het nieuws zijn geweest. Dankzij een PDF-exploit in combinatie met andere kwetsbaarheden in het iOS bleek het kinderlijk eenvoudig om een jailbreak uit te voeren. De methode JailbreakMe.com is erop gebaseerd (zie onze achtergrondinformatie daarover). In een eerder artikel hebben we al uitgebreid besproken hoe de PDF Exploit werkt en welke ingrijpende gevolgen deze kan hebben, ook voor mensen die een origineel toestel zonder jailbreak in gebruik hebben.

Mensen die een jailbreak hadden uitgevoerd konden zich al beschermen via een niet-officiële patch, de PDF Exploit Patcher. Daarnaast was er een PDF Loading Warner om je te waarschuwen voordat er een PDF-document geopend wordt op je iPhone (of ander iOS-apparaat). De tussentijdse update 4.0.2 lost deze kwetsbaar officieel vanuit Apple op. Maar zoals met elk besturingssysteem: als het ene gat gedicht is, worden er wel weer nieuwe gevonden.

Tegelijk met iOS 4.0.2 voor de iPhone en iPod touch bracht Apple ook een beveiligingspatch voor de iPad uit in de vorm van iOS 3.2.2. Wil je precies weten welke gaten er in iOS 4.0.2 zijn gesloten, dan vind je op de website van Apple een overzicht van de twee security-aanpassingen:

- FreeType: Bij het bekijken van een pdf-document met kwaadaardige, embedded lettertypes kan er willekeurige code uitgevoerd worden. Er treedt een stack buffer overflow op in de manier waarop FreeType omgaat met CFF-opcodes.

- IOSurface: Er treedt een integer overflow op bij het afhandelen van IOSurface-eigenschappen. Daardoor kan kwaadaardige code uitgevoerd worden als de gebruiker systeemrechten krijgt.

Beide kwetsbaarheden komen voor in iOS 2.0 tot en met 4.0.1 op de iPhone 3G en latere iPhone-modellen en in iOS 2.1 tot en met 4.0 op de iPod touch 2G en latere modellen. In beide gevallen zijn de problemen opgelost door verbetering van de bounds checking. Dit houdt in, dat wordt gekeken of een variabele zich binnen een bepaalde reeks bevindt, voordat een bewerking wordt uitgevoerd.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Apple

Apple is het bedrijf achter de iPhone, iPad, Mac, Apple Watch en de andere mooie producten die we op iCulture bespreken, maar ook de vele diensten zoals de App Store, Apple Music, Apple Pay, iCloud en meer. Lees meer over Apple's CEO Tim Cook en de andere Apple-topmensen, hoe je contact opneemt met Apple Support en de Apple Stores in Nederland en België.

- Alles wat je wil weten over Apple

- Apple Park, het hoofdkantoor van Apple

- Apple's managementteam

- Alles over Apple CEO Tim Cook

- Alles over de iPhone

- Alles over de iPad

- Alles over de Apple Watch

- Alles over de MacBook

- Contact opnemen met Apple Support

- Apple Stores in Nederland: Amsterdam, Haarlem, Den Haag

- Apple Stores in België: Brussel en verder

- Alles over Apple's diensten

Reacties: 139 reacties