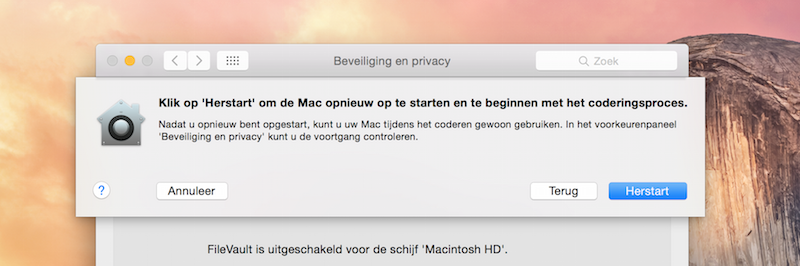

Apple’s FileVault-wachtwoord bleek makkelijk te achterhalen

Als je MacBook is gestolen, dan ben je misschien blij dat je een FileVault-wachtwoord had ingesteld. Technisch gezien moet die je beschermen tegen ongewenste toegang, maar dat blijkt nu minder veilig dan gedacht. Het FileVault-wachtwoord is gemakkelijk te omzeilen, beweert de Zweedse beveiligingsonderzoeker Ulf Frisk. Het goede nieuws is, dat Apple de kwetsbaarheid eerder deze week heeft gedicht in macOS 10.12.2.

FileVault bleek niet zo veilig

Ook heb je er speciale hardware voor nodig en moet iemand fysieke toegang hebben tot jouw MacBook. De kans dat je de afgelopen maanden slachtoffer bent geworden is dus niet zo groot. Alleen als jouw MacBook in verkeerde handen is gevallen of in beslag genomen door de overheid, hoef je te vrezen.

Beveiligingsonderzoeker Frisk gebruikte een apparaat waarop PCILeech stond geïnstalleerd en achterhaalde het FileVault 2-wachtwoord tijdens het herstarten van de MacBook. Dit gebeurde met een direct memory access (DMA)-aanval. In macOS 10.12.2 heeft Apple de ervoor gezorgd dat DMA-aanvallen niet langer mogelijk zijn.

Apple gebruikte voor FileVault 2 de XTS-AES-128 encryptie met een 256-bit sleutel, om te voorkomen dat anderen toegang krijgen tot informatie op jouw opstartschijf. In de praktijk zou dit goed genoeg moeten zijn, behalve dat er geen rekening was gehouden met de DMA-aanvallen.

Wachtwoord zonder versleuteling

In de eerste seconden bij het opstarten van een Mac mogen aangesloten apparaten korte tijd het geheugen lezen en beschrijven. Frisk testte dit met Thunderbolt 2 (of het ook met Thunderbolt 3/USB-C werkt is niet onderzocht). Van dit moment maakt een aanvaller gebruik: hij kan in het geheugen schrijven en daarmee het systeem omzeilen. Het was daarbij niet eens nodig om een exploit te maken om het FileVault-wachtwoord te achterhalen, want deze bleek in onversleuteld in platte tekst te zijn vastgelegd. Volgens Frisk hoefde hij weinig meer te doen dan een apparaat met PCILeech aan te sluiten en te herstarten. Daarna is er een korte periode van een paar seconden voordat het wachtwoord wordt overschreven met nieuwe content.

Opgelost in macOS 10.12.2

Frisk rapporteerde de ontdekking in juli aan Apple en kreeg het verzoek om nog niets publiek te maken totdat het probleem was opgelost. Inmiddels is dat het geval. Het is nu niet langer mogelijk om het geheugen te benaderen vóór het normale bootproces.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Apple brengt derde publieke beta van macOS Sequoia 15.6 uit (15-07)

- Mac-verkoop blijft flink stijgen, vooral buiten de VS (09-07)

- 'Je nieuwe Mac is straks al geüpdatet voordat je hem uitpakt - dankzij deze nieuwe functie' (09-07)

- Derde beta van macOS Tahoe 26 nu beschikbaar voor ontwikkelaars (07-07)

- Overzicht: 'Deze 17 nieuwe Macs gaat Apple het komende jaar allemaal uitbrengen' (07-07)

Weer een probleem weg. Zeker omdat de gebruiker het idee had een ‘veilige’ machine te hebben. Nu kan mijn sticker toch op de MBP blijven zitten ‘Sorry, encrypted FileVault‘.

Beter iets dan niets als het gaat om beveiligen van je eigen data, beter nog dat Apple dit oplost

M.a.w. oudere versies van het OS X (lager dan v12) bevatten dit ‘lek’ nog steeds?! Of is dit lek pas bij v12 ontstaan?

Jammer dat niet bekend is in welke klasse dit valt qua premie die de ontdekker nu krijgt.

Ja dat wil ik ook graag weten. Want Sierra gaat hier niet op mijn MacBook Pro komen, die blijft op El Capitan draaien. Is het daar mogelijk? (Er is overigens een terminal commando dat het filevault wachtwoord toch weghaalt uit je ram sowieso? Dat had ik ingesteld in El Capitan zodat je geen Filevault passwords hébt in je ram als je computer slaapt of uit staat, je moet er wel twee keer voor inloggen dan)

Dit soort kwetsbaarheden is al langer bekend. Je kunt beter de laptop niet in sluimerstand laten staan als je hem niet gebruikt of hem niet onder toezicht laat staan. Tijdens Lion was er hetzelfde probleem.

Het enige wat je kunt doen is de computer uit te schakelen of hem zo in te stellen dat het werkgeheugen niet wordt gebruikt voor de sluimerstand. Daarnaast kun je ook instellen dat het FileVault-wachtwoord automatisch wordt gewist. Dat kun je met deze opdracht doen (zoals o.a. hier beschreven):

sudo pmset -a hibernatemode 25 destroyfvkeyonstandby 1