Nieuwe Keydnap-malware steelt data uit Apple’s Sleutelhanger

Onderzoekers hebben nieuwe Mac-malware gevonden, die data uit de Sleutelhanger (Keychain) steelt. Het gaat om Keydnap en het is iets anders dan de Backdoor.MAC.Eleanor malware, waar we gisteren over schreven.

Keydnap-malware

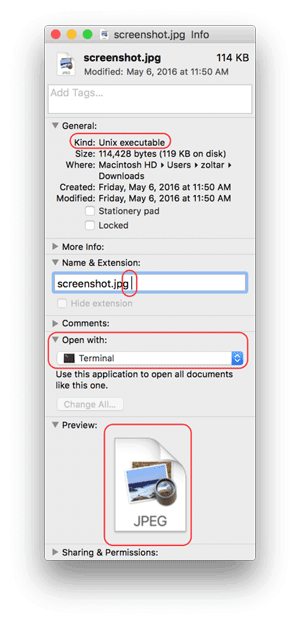

De nieuwe Keydnap-malware werd ontdekt door onderzoekers van beveiligingsbedrijf ESET. De software creëert een backdoor op je Mac. Er is nog niet met zekerheid vastgesteld hoe de malware zich verspreidt en hoeveel mensen zijn getroffen. Wel is bekend dat het meestal binnenkomt als zipbestand, bijvoorbeeld als bijlage van een spambericht. In het zip-bestand bevinden zich op het eerste gezicht een txt- en jpeg-bestand, met bijbehorende iconen. Maar in werkelijkheid blijkt het om uitvoerbare Mach object-bestanden te gaan, waarbij aan het einde een extra spatie is toegevoegd. Het systeem opent ze in de Terminal.

Apple’s Gatekeeper geeft een waarschuwing als je de malware probeert te openen, omdat de software niet is gesigneerd met een Apple Developer ID. Negeer je deze waarschuwing, dan kun je besmet raken. Voor gewone gebruikers die zorgvuldig met meldingen omgaan, is er dan ook geen gevaar.

Apple’s Gatekeeper geeft een waarschuwing als je de malware probeert te openen, omdat de software niet is gesigneerd met een Apple Developer ID. Negeer je deze waarschuwing, dan kun je besmet raken. Voor gewone gebruikers die zorgvuldig met meldingen omgaan, is er dan ook geen gevaar.

Op Macs die besmet zijn wordt een backdoor gedownload, waarna er contact wordt gelegd met een Command-and-Control-server van een botnet. De aanvaller kan daarna bijvoorbeeld op afstand een bestand via een URL downloaden en uitvoeren. Ook kan de malware rootrechten krijgen via een venster, waarin de gebruiker zijn wachtwoord moet invullen. ESET vermoedt dat de malware is gericht op beveiligingsonderzoekers of mensen uit de onderwereld. De code voor het stelen van wachtwoorden uit de Keychain-wachtwoordmanager lijkt afkomstig van een GitHub-project met de naam Keychaindump.

Tipgever: Sander

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het laatste nieuws over Apple van iCulture

- Mac-verkoop blijft flink stijgen, vooral buiten de VS (09-07)

- 'Je nieuwe Mac is straks al geüpdatet voordat je hem uitpakt - dankzij deze nieuwe functie' (09-07)

- Derde beta van macOS Tahoe 26 nu beschikbaar voor ontwikkelaars (07-07)

- Overzicht: 'Deze 17 nieuwe Macs gaat Apple het komende jaar allemaal uitbrengen' (07-07)

- Apple brengt tweede beta van macOS Sequoia 15.6 uit voor ontwikkelaars (30-06)

Voor mij was ooit malware de reden om van Windows af te stappen. De afgelopen tijd wordt de Mac (vanwege populariteit) steeds vaker het doelwit. Ik hoop niet dat deze trend zich gaat doorzetten. Ik zit helemaal niet te wachten om weer virusscanners, malware scanner, etc te moeten gaan draaien om een beetje veilig mijn PC te kunnen gebruiken …

@duo: geen enkel besturingssysteem is 100% veilig. Enige wat je kunt doen is het de aanvallers zo moeilijk mogelijk maken. Software up-to-date houden en ook een virusscanner is aan te raden. Maar wat nog het meeste helpt is weten wat je doet en niet zomaar dingen doen.

Tot dusver gaat het alleen over Trojan Horses, die je zelf moet installeren, en daarbij de waarschuwingen van Gatekeeper negeren. Dat is dus gelukkig nog heel anders dan de malaware die zich (vroeger?) volledig automatisch op Windows wist te installeren. Zoals Jeffrey al aangaf: als je oplet waar je software vandaan komt, en geen waarschuwen negeert, ben je behoorlijk veilig.

Alhoewel Mac een stuk onveiliger kan gaan worden met méér virussen voor dit platform, blijft macOS nog altijd een stuk veiliger dan Windows. macOS is meer gesloten en biedt meer waarschuwingen bij het openen van bestanden en heeft het een verbeterde virus-scanner & beveiliging out-of-the-box. Hierdoor maken virussen automatisch al een stuk minder schijn van kans. En als je ook maar een beetje wat meer nadenkt bij het werken op een Mac dan is de kans op een virus sowieso al minimaal. Moet ik er wel bij zeggen, zelfs als wat meer tech-ervaren dan de gemiddelde doelgroep, ben ik zelf ook wel erg naïef en werk ik op een Mac met de gedachte “ach, mij overkomt toch niks”.

Belangrijke veiligheid verbetering in macOS Sierra!

Wat overigens niet het artikel vermeldt staat en wel interessant is.. macOS Sierra krijgt een verbeterde gatekeeper (beveiliging). Als ik Eitot op Tweakers mag citeren:

Over paar jaar zijn de rollen omgedraaid.

MacOS virus scanner verplicht. En Microsoft is scanner vrij.

Bedankt Apple 2011

Geen gekke dingen doen en downloaden en je bent gewoon veilig hoor haha😊