Kaspersky claimt ‘meest geavanceerde iPhone-aanval ooit’ te hebben ontdekt

Beveiligingsonderzoekers van Kaspersky zeggen een tot nu toe onbekende hardwarefunctie in de iPhone te hebben ontdekt, die van cruciaal belang is in de Operation Triangulation-zaak. Vanwege de gesloten aard van iOS was het ontdekken ervan niet alleen uitdagend, maar ook tijdrovend. De onderzoekers hadden diepgaande kennis van de hardware- en software-architectuur nodig. Het team presenteerde de ontdekking op het 37e Chaos Communication Congress in Hamburg. Direct gevaar is er overigens niet meer, want het speelde tussen 2019 en december 2022.

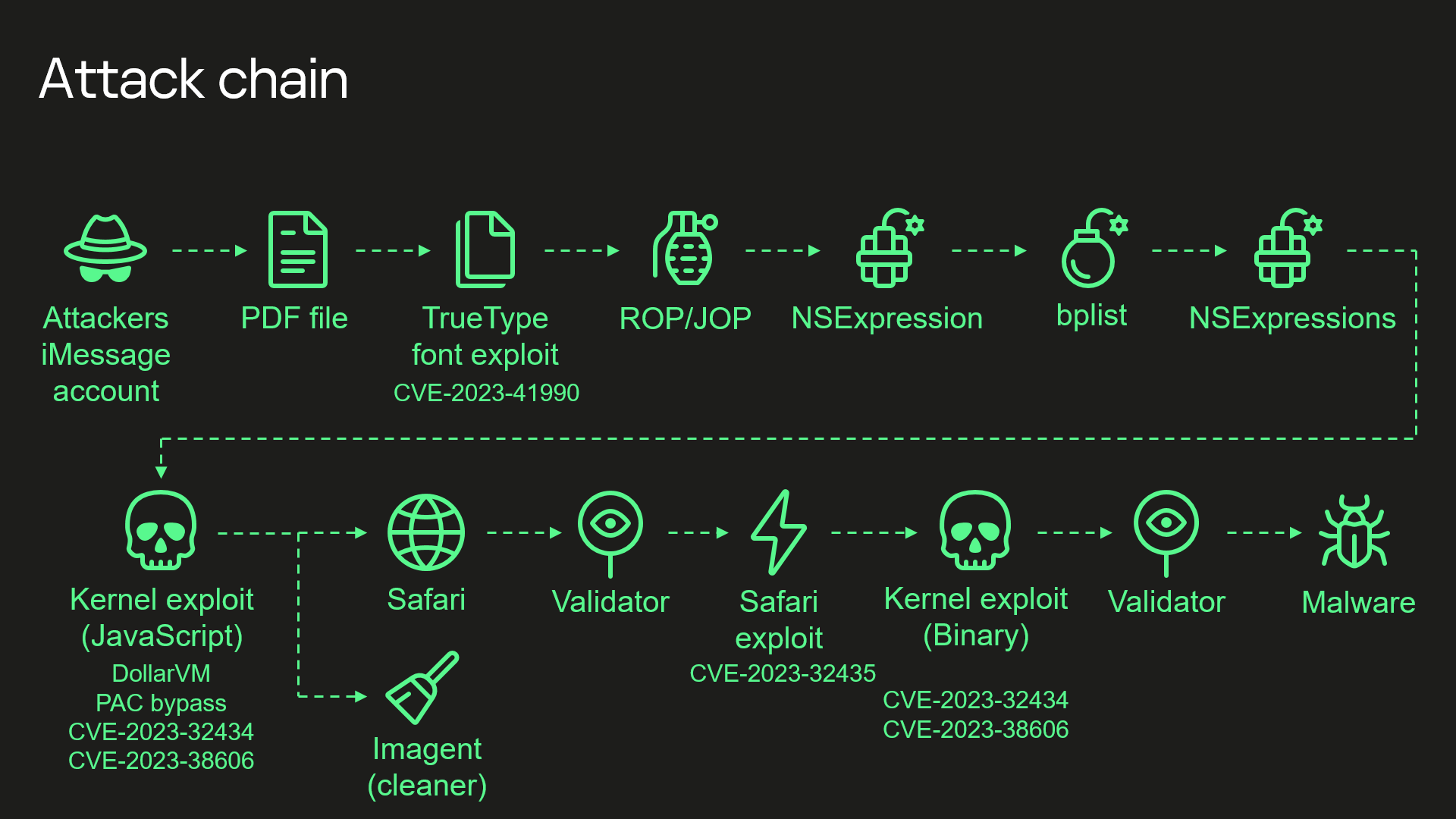

Voorzover Kaspersky weet was de ontdekte hardwarefunctie en de daarmee samenhangende kwetsbaarheid (nu geïdentificeerd als CVE-2023-38606) niet openbaar gedocumenteerd. Kaspersky-onderzoekers Boris Larin, Leonid Bezvershenko, and Georgy Kucherin gaven nu voor het eerst in het openbaar details bekend over de exploits en kwetsbaarheden die zijn gebruikt bij deze geavanceerde iMessage-aanval. De Pegasus 0-click exploit was technisch zeer geavanceerd en bestond tot iOS 16.2. Aanvallers sturen daarbij een kwaadaardige iMessage-bijlage die wordt verwerkt zonder dat de gebruiker er iets van merkt. Dankzij alle aanwezige kwetsbaarheden kan een JavaScript-exploit alles doen wat maar mogelijk is op een toestel, waaronder het laten draaien van spyware.

De complexe aanvalsketen van Operation Triangulation omvat kwetsbaarheden die in verschillende iOS 15.x en 16.x versies zijn opgelost:

- CVE-2023-41990 (opgelost in iOS 15.7.8)

- CVE-2023-32435 (opgelost in iOS 16.4)

- CVE-2023-32434 (opgelost in iOS 16.5.1)

- CVE-2023-38606 (opgelost in iOS 16.6)

De kwetsbaarheden hadden invloed op bijna elk Apple-product, waardoor er updates verschenen voor de iPhone, iPad, Mac, Apple TV en Apple Watch. De onderzoekers hebben met reverse engineering bijna elke stap in deze keten onderzocht en zijn van plan om in 2024 nog meer artikelen te publiceren, waarin ze uitdiepen hoe elke kwetsbaarheid werd misbruikt. Toch zijn er nog wel wat raadsels, vooral rond de laatstgenoemde kwetsbaarheid CVE-2023-38606. Ze roepen de hulp in van andere beveiligingsonderzoekers, om te achterhalen hoe de aanvallers de niet-gedocumenteerde hardwarefeatures hebben kunnen ontdekken. Verder vinden ze dat Apple meer openheid van zaken moet geven, om het werk van goedwillende beveiligingsexperts gemakkelijker te maken.

Wie het fijne ervan wil weten, kan onderstaande presentatie bekijken:

Kaspersky bracht afgelopen juni een tool uit om de Triangular-malware te kunnen opsporen.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Het staat er echt: “Verder vinden ze dat Apple meer openheid van zaken moet geven, om het werk van goedwillende beveiligingsexperts gemakkelijker te maken.”. Een zak dollars en die goedwillende beveiligingsexpert staat ineens aan de andere kant van de lijn. Met zijn kennis van Apple.

Als Apple goed zou fixen wat kapot is, dan mag dat overlopen niet uitmaken. Maar dan moeten ze wel zero days fixen in plaats van het maanden onder het tapijt vegen. Ook als die expert naar de andere kant loopt, is hij vanaf dat moment een crimineel en zal hij nooit meer in aanmerking komen voor een normale baan in zijn vakgebied,