Russische hack voor In-App Aankopen [Update: reactie Apple]

Een Russische hacker heeft een methode ontdekt om in-app aankopen te doen zonder ervoor te betalen. De methode is gevaarlijk, omdat toestelspecifieke informatie en mogelijk andere persoonlijke details gemakkelijk in handen kunnen komen van de hacker. Je loopt daarmee risico dat je gegevens misbruikt worden. Technisch gezien lijkt het als volgt te werken: de methode maakt gebruik van een proxy, waarbij er twee nep-beveiligingscertificaten wordt geïnstalleerd. Die verandert de DNS-instellingen van jouw iPhone, waardoor de transactie kan worden onderschept voordat het iTunes bereikt. De onderschepte gegevens zijn echter voor de hacker ook toegankelijk en kunnen in verkeerde handen vallen. We raden het experimenteren met deze hack dan ook dringend af, al is het maar omdat stelen naast onethisch ook gewoon illegaal is.

Een Russische hacker heeft een methode ontdekt om in-app aankopen te doen zonder ervoor te betalen. De methode is gevaarlijk, omdat toestelspecifieke informatie en mogelijk andere persoonlijke details gemakkelijk in handen kunnen komen van de hacker. Je loopt daarmee risico dat je gegevens misbruikt worden. Technisch gezien lijkt het als volgt te werken: de methode maakt gebruik van een proxy, waarbij er twee nep-beveiligingscertificaten wordt geïnstalleerd. Die verandert de DNS-instellingen van jouw iPhone, waardoor de transactie kan worden onderschept voordat het iTunes bereikt. De onderschepte gegevens zijn echter voor de hacker ook toegankelijk en kunnen in verkeerde handen vallen. We raden het experimenteren met deze hack dan ook dringend af, al is het maar omdat stelen naast onethisch ook gewoon illegaal is.

Niets is echt ‘gratis’, zoals ook deze hack aantoont. In ruil voor een gratis emmer Smurfberries komen jouw iPhone- en iTunes-gegevens in verkeerde handen, waarna iemand op jouw kosten aankopen kan doen. Ethische hackers zoals van het iPhone Dev Team en Chronic Dev Team wijzen het stelen van apps af, omdat iedereen daarvan schade ondervindt – niet alleen de ontwikkelaars die je kleine bedragen van €0,79 of €1,59 niet gunt. Maar ook omdat ontwikkelaars niet geneigd zullen zijn om nog veel tijd en moeite in jouw favoriete app te steken als het merendeel van de gebruikers niet meer voor een app betaalt of in-app aankopen betaalt. Bij een hack die uitsluitend gericht is op het benadelen van ontwikkelaars kun je je afvragen hoe ‘ethisch’ een dergelijke hacker is en hoe zorgvuldig hij met jouw gegevens zal omgaan. Volgens 9to5Mac worden de volgende gegevens naar de servers van de hacker gestuurd: mogelijke app-beperkingen (leeftijdskeuring, etc.), app-id, versie-id, guid (unieke identificatie) van je iDevice, in-app purchase hoeveelheid, naam van in-app purchase onderdeel, taalkeuze, app-identificatie, appversie en regiokeuze.

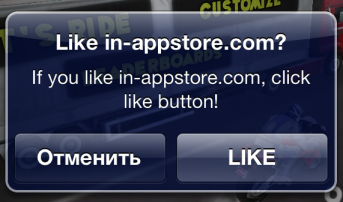

Bijzonder aan de nieuwe hack is dat het zonder jailbreak werkt en dat er gebruik wordt gemaakt van een man-in-the-middle-aanval. De hacker heeft het proces van in-app aankopen met reverse engineering weten te hacken. Bij het doen van een aankoop krijg je niet de gebruikelijke melding zoals hierboven te zien, maar een melding dat je in-appstore.com moet liken. Dit is de website van hacker ZonD80, die donaties vraagt voor zijn inspanningen. De hack lijkt te werken op iOS 3.0 tot en met de nieuwe iOS 6 beta. Er was in het jailbreakcircuit al eerder al een mogelijkheid om In-App Aankopen te kraken beschikbaar die niet via externe servers werkt, maar gebruikmaakt van de afwezigheid van de door Apple geboden controlemogelijkheden. Deze Russische hack lijkt iets geavanceerder te zijn, maar zoals al eerder gezegd tegen een mogelijke prijs.

Bijzonder aan de nieuwe hack is dat het zonder jailbreak werkt en dat er gebruik wordt gemaakt van een man-in-the-middle-aanval. De hacker heeft het proces van in-app aankopen met reverse engineering weten te hacken. Bij het doen van een aankoop krijg je niet de gebruikelijke melding zoals hierboven te zien, maar een melding dat je in-appstore.com moet liken. Dit is de website van hacker ZonD80, die donaties vraagt voor zijn inspanningen. De hack lijkt te werken op iOS 3.0 tot en met de nieuwe iOS 6 beta. Er was in het jailbreakcircuit al eerder al een mogelijkheid om In-App Aankopen te kraken beschikbaar die niet via externe servers werkt, maar gebruikmaakt van de afwezigheid van de door Apple geboden controlemogelijkheden. Deze Russische hack lijkt iets geavanceerder te zijn, maar zoals al eerder gezegd tegen een mogelijke prijs.

Ook belangrijk om te weten is dat de hack niet bij alle apps met in-app aankopen werkt. Ontwikkelaars die gebruik maken van Apple’s aanbevolen methode om de betaling van in-app aankopen te valideren zijn lijken niet hierdoor te zijn getroffen. Ook ontwikkelaars die een eigen (beter beveiligde) methode hebben gebruikt voor aankopen, zijn beter beschermd tegen de hack.

When Store Kit returns a completed purchase to your payment queue observer, the transaction’s transactionReceipt property contains a signed receipt that records all the critical information for the transaction. Your server can post this receipt to the App Store to verify that the receipt is valid and has not been tampered with. Queries transmitted directly to the App Store are sent and received as JSON dictionaries, as defined in RFC 4627.

Apple zal met spoed maatregelen moeten nemen om te voorkomen dat de hack schade toebrengt aan het ecosysteem en aan naïeve gebruikers die het privacygevaar onderschatten of niet willen zien.

“The security of the App Store is incredibly important to us and the developer community. We take reports of fraudulent activity very seriously and we are investigating.”

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Reacties: 34 reacties