OS X-beveiligingslek kan Apple ID in 10 seconden achterhalen

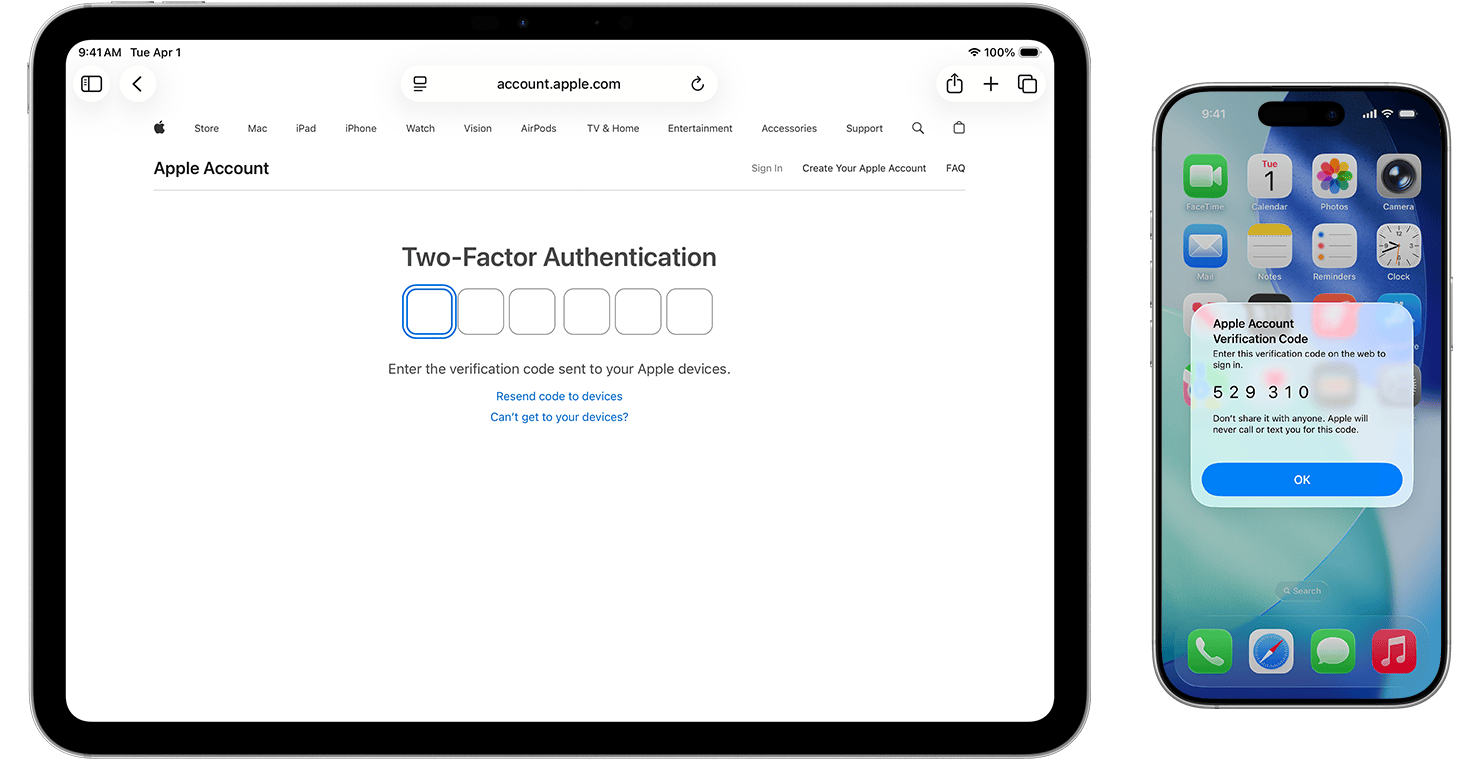

Een kwetsbaarheid in OS X zorgt ervoor dat hackers een Apple ID in tien seconden kunnen achterhalen. Het is alleen mogelijk wanneer beide apparaten op hetzelfde Wi-Fi-netwerk zijn aangemeld, bijvoorbeeld bij een hotspot of open netwerk. Apple heeft het beveiligingslek, dat werd ontdekt door shootitlive, nog niet bevestigd. De hackers van shootitlive spreken over een groot beveiligingslek door de methode ‘Session Fixation Attack‘ te gebruiken.

Een kwetsbaarheid in OS X zorgt ervoor dat hackers een Apple ID in tien seconden kunnen achterhalen. Het is alleen mogelijk wanneer beide apparaten op hetzelfde Wi-Fi-netwerk zijn aangemeld, bijvoorbeeld bij een hotspot of open netwerk. Apple heeft het beveiligingslek, dat werd ontdekt door shootitlive, nog niet bevestigd. De hackers van shootitlive spreken over een groot beveiligingslek door de methode ‘Session Fixation Attack‘ te gebruiken.

Het komt erop neer dat je een vorige browsersessie gebruik om gegevens te achterhalen en toegang te krijgen tot een Apple ID. Vervolgens kan een hacker het wachtwoord en het gekoppelde e-mailadres veranderen en bijvoorbeeld aankopen doen. Er is een simpele manier om de hack te voorkomen: niet zomaar inloggen op onbeveiligde, openstaande netwerken.

Shootitlive kwam het beveiligingsprobleem op het spoor toen ze iMessages in OS X Mountain Lion probeerden te configureren. Ze brachten Apple op de hoogte, maar hebben tot nu toe alleen een automatisch antwoord ontvangen. Daarna wachtten ze enige tijd en stuurden opnieuw een bugreport, waarop ze nogmaals een automatische antwoord terugkregen. Aanvankelijk publiceerde Shootitlive ook stapsgewijze instructies, maar haalde ze weer weg toen ze zich realiseerden dat dergelijke uitleg ook misbruikt kan worden. Bij een Session Fixation Attack wordt de browsersessie hergebruikt, waarna de hackers toegang krijgen tot gegevens die tijdens de sessie beschikbaar waren.

De hackers raden aan om rechtstreeks naar https://appleid.apple.com te gaan als je om één of andere reden ergens moet inloggen met je Apple ID en niet gebruik te maken van url’s van derden, die je vragen om in te loggen met je Apple ID. Ook is het onverstandig om zelf linkjes te delen van sessies waarbij je met je Apple ID bent ingelogd.

Wil je veiliger internetten bij een Wi-Fi hotspot, dan kun je het best gebruik maken van een VPN, met diensten zoals Cloak.

6 reacties

Bubbly

De Apple website zelf kun je ook via een beveiligde verbinding bezoeken: https://ssl.apple.com

ppl

In tegenstelling tot wat er in de laatste alinea wordt genoemd is het ten zeerste af te raden om gebruik te maken van VPN-diensten van bijv. Cloak omdat net zo onveilig of zelfs onveiliger is als het direct verbinden met het onbekende wifi netwerk. De VPN server ziet al het verkeer voorbij gaan en kan hiermee aan de haal en zelfs de informatie gewijzigd naar je toesturen. Dat maakt dit soort VPN-diensten uitermate geschikt als hackprooi.

Als het een VPN verbinding naar het werk of naar huis is dan ligt het verhaal iets anders omdat je daar een veel betere kijk op hebt dat er niets raars mee gebeurd. Dat is iets wat je totaal niet hebt bij die VPN-diensten van o.a. Cloak. Je moet ze maar op hun blauwe ogen geloven. Kortom, het advies in de laatste alinea slaat absoluut nergens op. Het is inmiddels schandalig dat het nog steeds wordt aangevoerd als alternatief terwijl er inmiddels al diverse malen is aangegeven dat dit helemaal niet het geval is!

Frankie

Is dit alleen met OS-X devices of ook met IOS?

Rummy

Pijnlijk, maar niet vreemd. Ook ML is gewoon software.

Davide

Ik vermoed dat het niets met OS X te maken heeft, maar met de techniek die gebruikt wordt om met een webbrowser in te loggen op de Apple website – met je Apple ID. Het kan vermoed ik ook misbruikt worden als je inlogt via bijv. Internet Explorer.

Bovendien kan het alleen misbruikt worden als je op een “door iemand anders aangepaste link” in bijv. een spam / e-mail klikt…

Het is dus ook geen “OS X beveiligingslek”, maar een lek in de Apple-ID webserver.

Niels

@Gonny, heb je het zelf uitgeprobeerd? Als je je verdiept in de materie dan weet je dat apple gebruik maakt van SSL. De methode die shootitlive omschrift werkt dus niet. Dat ze vertellen dat ze de te doorlopen stappen verwijderd hebben om te voorkomen dat er misbruik van wordt gemaakt is ook gewoon een leugen. Ze kwamen er waarschijnlijk achter dat hun bevindingen niet kloppen. ter info bij een inlog procedure met je apple id verloopt de verbinding via ssl en vindt er een tweeweg controle plaats:

Bron wikipedia:

– Ten eerste wordt de gevonden server door middel van een certificaat dat berust op asymmetrische cryptografie, of meer specifiek een public key, geauthentiseerd zodat de gebruiker zeker kan zijn dat de gevonden server ook inderdaad is wie hij zegt te zijn.

– Ten tweede wordt de communicatie tussen beide partijen versleuteld door gebruik te maken van symmetrische cryptografie in de vorm van een block-cipher zodat deze voor kwaadwillenden niet te volgen is. De sleutel voor deze fase wisselt en wordt door middel van een Diffie-Helman key exchange[1] afgesproken.

Het lijkt er steeds meer op dat de iphoneclub een zwaar gesponsorde “copy paste” site wordt zonder gedegen kennis.