Masque Attack malware kan bestaande iOS-apps vervangen

Beveiligingsbedrijf FireEye zegt een groot beveiligingslek in iOS te hebben ontdekt, dat nog gevaarlijker is dan WireLurker. De WireLurker malware werd vorige week ontdekt in China, waarbij geïnfecteerde apps via de USB-poort de besmetting konden doorgeven aan iOS-apps. Nu zeggen medewerkers van FireEye dat ze een nog grotere bug hebben ontdekt, waardoor iOS-apparaten kwetsbaar worden voor een aanval op afstand.

Beveiligingsbedrijf FireEye zegt een groot beveiligingslek in iOS te hebben ontdekt, dat nog gevaarlijker is dan WireLurker. De WireLurker malware werd vorige week ontdekt in China, waarbij geïnfecteerde apps via de USB-poort de besmetting konden doorgeven aan iOS-apps. Nu zeggen medewerkers van FireEye dat ze een nog grotere bug hebben ontdekt, waardoor iOS-apparaten kwetsbaar worden voor een aanval op afstand.

De Masque Attack werd eigenlijk al in juli ontdekt en heeft te maken met beveiligingscertificaten. Een aanvaller probeert iOS-gebruikers te verleiden om een kwaadaardige app te installeren door er een leuke naam aan te geven, bijvoorbeeld ‘Angry Bird Update’ of ‘New Flappy Bird’. Deze namaak-apps vervangen de originele apps, zoals voor e-mailen en internetbankieren, waardoor de gebruiker er aanvankelijk niets van merkt. Vervolgens kan een aanvaller je inloggegevens stelen.

FireEye heeft een voorbeeld gegeven aan de hand van screenshots, waarbij de Gmail-app werd vervangen door een nagemaakte app. Met behulp van een enterprise-account voor ontwikkelaars is het daarbij mogelijk om de kwaadaardige app buiten de App Store om te installeren. FireEye slaagde er met deze namaak-app in om de e-mailtjes die in de app aanwezig waren te uploaden naar een server.

Alleen apps die standaard al zijn geïnstalleerd op de iPhone, zoals de Safari-browser, zijn niet gevoelig voor de aanval omdat je die apps niet opnieuw kunt installeren. Het maakt bij de Masque Attack-malware niet uit of je een jailbreak hebt uitgevoerd; elk iOS-apparaat met iOS 7.1.1 tot iOS 8.1.1 beta is kwetsbaar.

FireEye heeft Apple op de hoogte gebracht.

Zo werkt Masque Attack

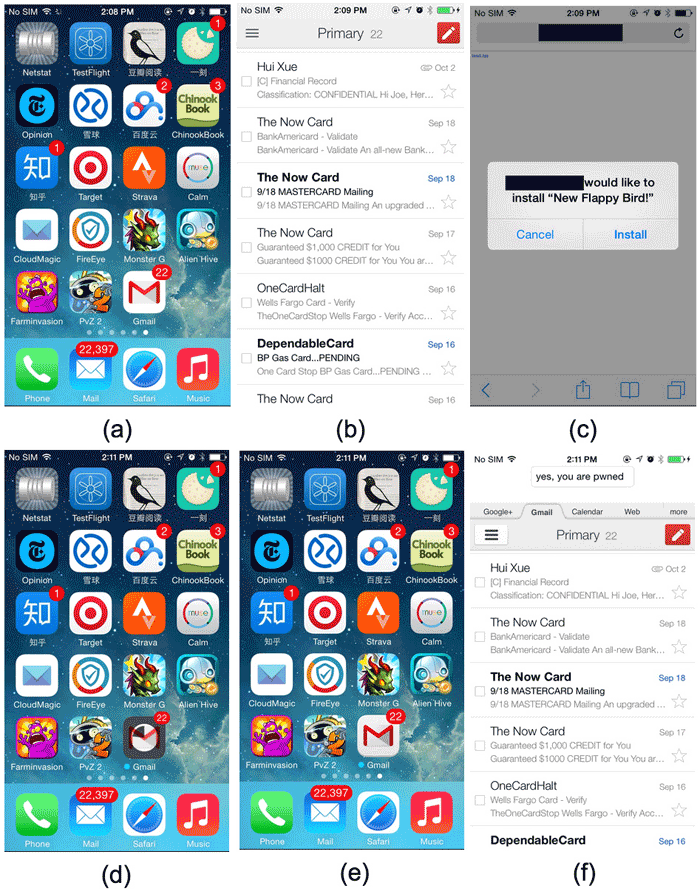

Onderstaande screenshots van FireEye geeft aan hoe de aanval werkt:

- Je ontvangt een e-mailtje of bezoekt een website, die een pop-up veroorzaakt (stap a en b).

- Je klikt op de OK-knop om de beloofde app te installeren (stap c).

- In plaats van Flappy Bird wordt een nieuwe versie van de Gmail-app geïnstalleerd (stap d).

- De nieuwe app ziet er exact hetzelfde uit als de Gmail-app, maar steelt wel je gegevens (stap e en f).

Jezelf beschermen tegen Masque Attack

Omdat de apps worden geïnstalleerd via een enterprise-account voor ontwikkelaars, betekent het ook dat je de boosaardige apps installeert via een webpagina. Je krijgt bij het bezoeken van een webpagina bijvoorbeeld een pop-up, waarin een app zoals ‘New Flappy Bird’ wordt beloofd. Klik je hierop, dan wordt niet de beloofde Flappy Bird-app geïnstalleerd, maar bijvoorbeeld een nagemaakte Gmail-app. Dit gebeurt buiten de App Store om.

Als je altijd apps installeert via Apple’s eigen App Store, loop je dus geen gevaar. Let dus op, dat je bij het installeren van een nieuwe app altijd naar de App Store wordt doorgestuurd. Als een app spontaan begint met installeren, zonder dat je langs de App Store wordt gestuurd, is het foute boel.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Reacties: 22 reacties