Beveiliging wachtwoorden eenvoudig te omzeilen op iOS 4.2.1

Onderzoekers van het Fraunhofer onderzoeksinstituut hebben een paper gepubliceerd waaruit blijkt dat de beveiliging van wachtwoorden, tokens en certificaten op iOS 4.2.1 nog steeds niet in orde is. Om de methode succesvol uit te voeren is fysieke toegang tot de iPhone, iPod touch of iPad vereist.

Onderzoekers van het Fraunhofer onderzoeksinstituut hebben een paper gepubliceerd waaruit blijkt dat de beveiliging van wachtwoorden, tokens en certificaten op iOS 4.2.1 nog steeds niet in orde is. Om de methode succesvol uit te voeren is fysieke toegang tot de iPhone, iPod touch of iPad vereist.

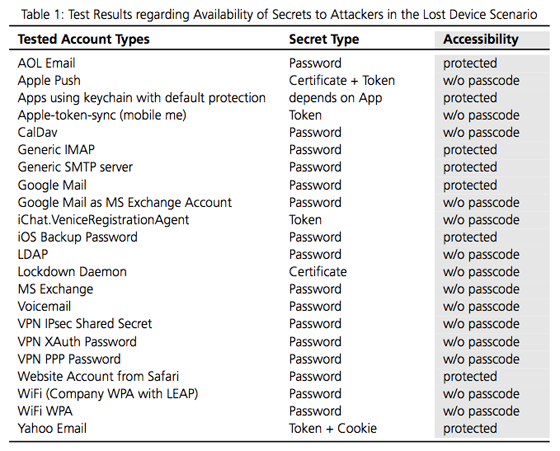

Veel gebruikers rekenen er op dat hun iPhone, iPod touch of iPad veilig is als deze verloren of gestolen wordt, wanneer er een code nodig is om het toestel te kunnen gebruiken. In theorie worden de toestellen beschermd door 256-bit AES-encryptie, maar eerder bleek al dat het in dit soort gevallen relatief eenvoudig is om alsnog toegang tot het bestandssysteem te krijgen. Dergelijke methodes zijn mogelijk doordat de benodigde cryptografische sleutel niet afhankelijk is van het ingestelde wachtwoord, maar van data die beschikbaar is op het toestel. Een potentiële aanvaller kan daardoor het besturingssysteem gebruiken om de versleutelde data inzichtelijk te maken. De onderzoekers van Fraunhofer bouwen met hun onderzoek voort op de eerdere methode, door hun aanval binnen het bestandssysteem te richten op de keychain. In de keychain worden wachtwoorden, tokens en certificaten opgeslagen voor doeleinden zoals e-mail, groupware, VPN, Wi-Fi, websites en de authenticatie in applicaties van derden.

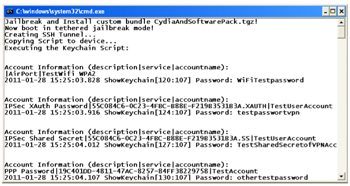

Door Fraunhofer wordt uitgegaan van een situatie waarbij de eigenaar heeft geprobeerd zijn (niet gejailbreakte) toestel zo goed mogelijk te beveiligen, maar waarbij hij of zij de fysieke controle over het toestel kwijt is geraakt. Daarnaast wordt ervan uitgegaan dat er niet op afstand een wipe is uitgevoerd, bijvoorbeeld doordat de simkaart verwijderd is. Hoewel de sleutels voor de hierboven genoemde authenticatiemethodes versleuteld op worden geslagen in de keychain, blijken ook deze binnen een kwestie van minuten achterhaald te kunnen worden. In essentie wordt daarbij eerst toegang verkregen tot het bestandssysteem en wordt er een SSH-server geinstalleerd, waardoor een script naar het toestel kan worden gekopieerd. Het script maakt vervolgens gebruik van systeemfuncties binnen het besturingssysteem om de sleutels in de keychain zichtbaar te maken op de computer van de aanvaller. Authenticatiemethodes in de bovenstaande afbeelding waarbij staat w/o passcode kunnen op deze manier zichtbaar worden gemaakt, methodes waarbij staat protected zijn momenteel niet kwetsbaar voor het script.

Taalfout gezien of andere suggestie hoe we dit artikel kunnen verbeteren? Laat het ons weten!

Reacties: 30 reacties